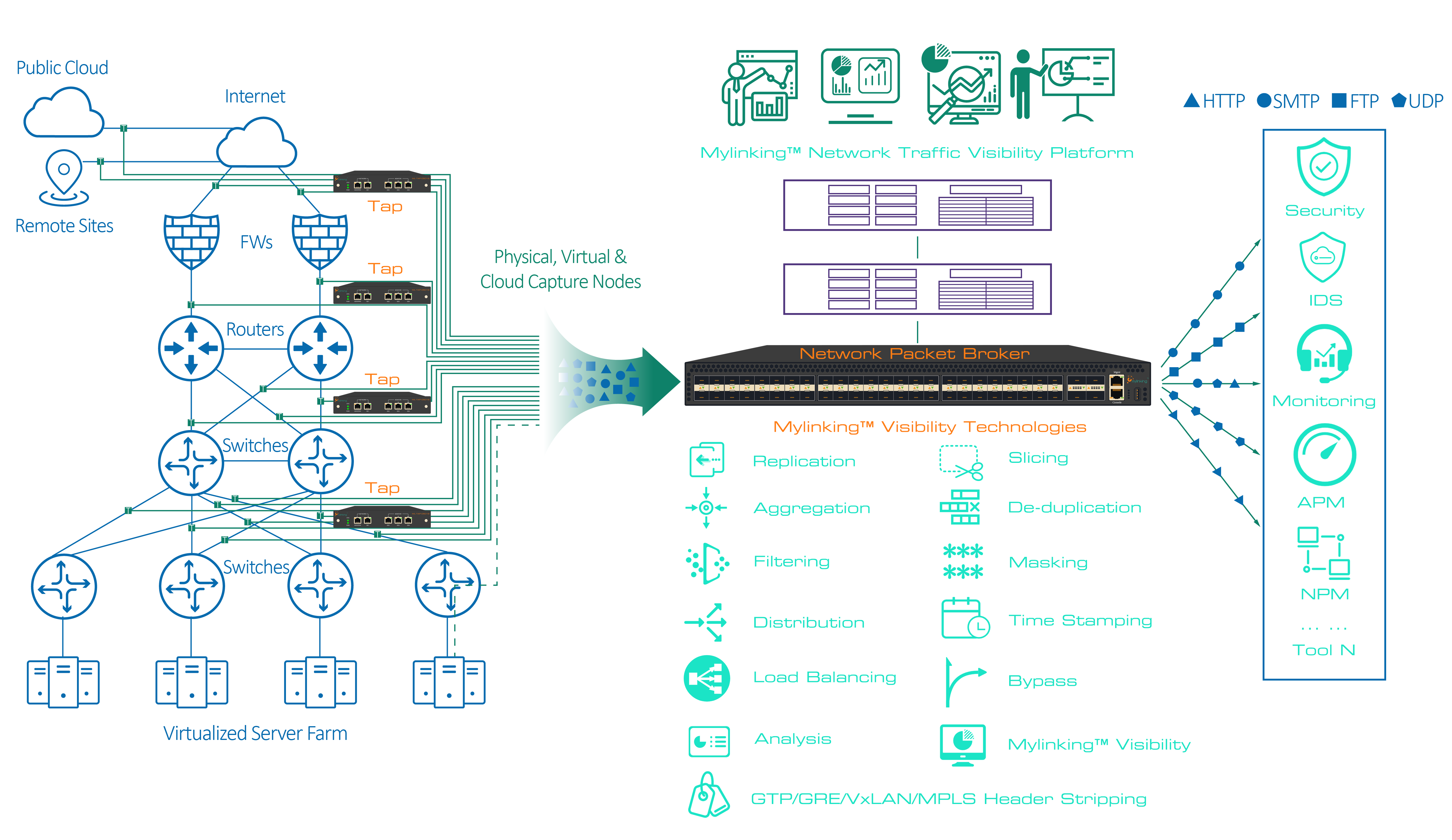

ໃນສະພາບແວດລ້ອມເຄືອຂ່າຍທີ່ສັບສົນ, ຄວາມໄວສູງ, ແລະ ມັກຈະຖືກເຂົ້າລະຫັດໃນປະຈຸບັນ, ການບັນລຸການເບິ່ງເຫັນທີ່ຄົບຖ້ວນແມ່ນສິ່ງສຳຄັນທີ່ສຸດສຳລັບຄວາມປອດໄພ, ການຕິດຕາມປະສິດທິພາບ, ແລະ ການປະຕິບັດຕາມກົດລະບຽບ.ຕົວແທນແພັກເກັດເຄືອຂ່າຍ (NPBs)ໄດ້ພັດທະນາຈາກຕົວລວບລວມ TAP ງ່າຍໆໄປສູ່ແພລດຟອມທີ່ຊັບຊ້ອນ ແລະ ສະຫຼາດ ເຊິ່ງມີຄວາມຈຳເປັນສຳລັບການຄຸ້ມຄອງຂໍ້ມູນການຈະລາຈອນຢ່າງຫຼວງຫຼາຍ ແລະ ຮັບປະກັນວ່າເຄື່ອງມືຕິດຕາມກວດກາ ແລະ ຄວາມປອດໄພເຮັດວຽກໄດ້ຢ່າງມີປະສິດທິພາບ. ນີ້ແມ່ນລາຍລະອຽດກ່ຽວກັບສະຖານະການການນຳໃຊ້ ແລະ ວິທີແກ້ໄຂທີ່ສຳຄັນຂອງພວກມັນ:

ບັນຫາຫຼັກທີ່ NPBs ແກ້ໄຂໄດ້:

ເຄືອຂ່າຍທີ່ທັນສະໄໝສ້າງການຈະລາຈອນຈຳນວນຫຼວງຫຼາຍ. ການເຊື່ອມຕໍ່ເຄື່ອງມືຄວາມປອດໄພ ແລະ ຕິດຕາມກວດກາທີ່ສຳຄັນ (IDS/IPS, NPM/APM, DLP, ການກວດສອບທາງນິຕິວິທະຍາ) ໂດຍກົງກັບການເຊື່ອມຕໍ່ເຄືອຂ່າຍ (ຜ່ານພອດ SPAN ຫຼື TAPs) ແມ່ນບໍ່ມີປະສິດທິພາບ ແລະ ມັກຈະບໍ່ສາມາດເຮັດໄດ້ເນື່ອງຈາກ:

1. ການໃຊ້ເຄື່ອງມືຫຼາຍເກີນໄປ: ເຄື່ອງມືຖືກຖ້ວມດ້ວຍການຈະລາຈອນທີ່ບໍ່ກ່ຽວຂ້ອງ, ເຮັດໃຫ້ແພັກເກັດຫຼຸດລົງ ແລະ ໄພຂົ່ມຂູ່ທີ່ຫາຍໄປ.

2. ການຂາດປະສິດທິພາບຂອງເຄື່ອງມື: ເຄື່ອງມືເສຍຊັບພະຍາກອນໃນການປະມວນຜົນຂໍ້ມູນທີ່ຊໍ້າກັນ ຫຼື ຂໍ້ມູນທີ່ບໍ່ຕ້ອງການ.

3. ໂທໂພໂລຊີທີ່ສັບສົນ: ເຄືອຂ່າຍແບບກະຈາຍ (ສູນຂໍ້ມູນ, ຄລາວ, ສາຂາ) ເຮັດໃຫ້ການຕິດຕາມກວດກາແບບລວມສູນເປັນສິ່ງທ້າທາຍ.

4. ຈຸດບອດໃນການເຂົ້າລະຫັດ: ເຄື່ອງມືບໍ່ສາມາດກວດສອບການຈະລາຈອນທີ່ຖືກເຂົ້າລະຫັດ (SSL/TLS) ໄດ້ໂດຍບໍ່ມີການຖອດລະຫັດ.

5. ຊັບພະຍາກອນ SPAN ທີ່ຈຳກັດ: ພອດ SPAN ໃຊ້ຊັບພະຍາກອນສະວິດ ແລະ ມັກຈະບໍ່ສາມາດຈັດການກັບການຈະລາຈອນອັດຕາເສັ້ນເຕັມໄດ້.

ວິທີແກ້ໄຂຂອງ NPB: ການໄກ່ເກ່ຍການຈະລາຈອນອັດສະລິຍະ

NPBs ຕັ້ງຢູ່ລະຫວ່າງພອດ TAPs/SPAN ຂອງເຄືອຂ່າຍ ແລະ ເຄື່ອງມືຕິດຕາມກວດກາ/ຄວາມປອດໄພ. ພວກມັນເຮັດໜ້າທີ່ເປັນ "ຕຳຫຼວດຈະລາຈອນ" ທີ່ສະຫຼາດ, ປະຕິບັດໜ້າທີ່:

1. ການລວມຕົວ: ລວມການຈະລາຈອນຈາກຫຼາຍລິ້ງ (ທາງກາຍະພາບ, ສະເໝືອນ) ເຂົ້າໃນຟີດລວມ.

2. ການກັ່ນຕອງ: ສົ່ງຕໍ່ການຈະລາຈອນທີ່ກ່ຽວຂ້ອງໄປຫາເຄື່ອງມືສະເພາະໂດຍອີງໃສ່ເງື່ອນໄຂ (IP/MAC, VLAN, ໂປໂຕຄອນ, ພອດ, ແອັບພລິເຄຊັນ).

3. ການດຸ່ນດ່ຽງການໂຫຼດ: ແຈກຢາຍກະແສການຈະລາຈອນຢ່າງເທົ່າທຽມກັນໃນຫຼາຍກໍລະນີຂອງເຄື່ອງມືດຽວກັນ (ເຊັ່ນ: ເຊັນເຊີ IDS ແບບກຸ່ມ) ສຳລັບຄວາມສາມາດໃນການຂະຫຍາຍ ແລະ ຄວາມຢືດຢຸ່ນ.

4. ການກຳຈັດຂໍ້ມູນຊ້ຳຊ້ອນ: ກຳຈັດສຳເນົາແພັກເກັດທີ່ຄືກັນທີ່ເກັບໄວ້ໃນລິ້ງທີ່ຊ້ຳຊ້ອນ.

5. ການແບ່ງແພັກເກັດ: ຕັດແພັກເກັດອອກ (ລຶບ payload) ໃນຂະນະທີ່ຮັກສາຫົວຂໍ້, ຫຼຸດຜ່ອນແບນວິດໃຫ້ກັບເຄື່ອງມືທີ່ຕ້ອງການພຽງແຕ່ metadata.

6. ການຖອດລະຫັດ SSL/TLS: ຢຸດຕິເຊດຊັນທີ່ຖືກເຂົ້າລະຫັດ (ໂດຍໃຊ້ລະຫັດ), ນຳສະເໜີການຈະລາຈອນຂໍ້ຄວາມທີ່ຊັດເຈນໄປຫາເຄື່ອງມືກວດກາ, ຈາກນັ້ນເຂົ້າລະຫັດຄືນໃໝ່.

7. ການຊ້ຳຊ້ອນ/ການກະຈາຍຂໍ້ມູນຫຼາຍຮູບແບບ: ສົ່ງກະແສການຈະລາຈອນດຽວກັນໄປຫາຫຼາຍເຄື່ອງມືພ້ອມໆກັນ.

8. ການປະມວນຜົນຂັ້ນສູງ: ການສະກັດເອົາຂໍ້ມູນເມຕາ, ການສ້າງກະແສ, ການປະທັບເວລາ, ການປິດບັງຂໍ້ມູນທີ່ລະອຽດອ່ອນ (ເຊັ່ນ: PII).

ຊອກຫາທີ່ນີ້ເພື່ອຮູ້ເພີ່ມເຕີມກ່ຽວກັບຮູບແບບນີ້:

ຕົວແທນຈຳໜ່າຍແພັກເກັດເຄືອຂ່າຍ Mylinking™ (NPB) ML-NPB-3440L

16 * 10/100 / 1000M RJ45, 16 * 1 / 10GE SFP +, 1 * 40G QSFP ແລະ 1 * 40G / 100G QSFP28, ສູງສຸດ 320Gbps

ສະຖານະການການນຳໃຊ້ລະອຽດ ແລະ ວິທີແກ້ໄຂ:

1. ເສີມຂະຫຍາຍການຕິດຕາມກວດກາຄວາມປອດໄພ (IDS/IPS, NGFW, Threat Intel):

○ ສະຖານະການ: ເຄື່ອງມືຄວາມປອດໄພຖືກຄອບງຳໂດຍປະລິມານການຈະລາຈອນທາງຕາເວັນອອກ-ຕາເວັນຕົກຈຳນວນຫຼວງຫຼາຍໃນສູນຂໍ້ມູນ, ເຮັດໃຫ້ແພັກເກັດຫຼຸດລົງ ແລະ ໄພຂົ່ມຂູ່ຈາກການເຄື່ອນຍ້າຍຂ້າງຄຽງທີ່ຂາດຫາຍໄປ. ການຈະລາຈອນທີ່ຖືກເຂົ້າລະຫັດຈະເຊື່ອງ payload ທີ່ເປັນອັນຕະລາຍ.

○ ວິທີແກ້ໄຂ NPB:ລວມການຈະລາຈອນຈາກລິ້ງພາຍໃນ DC ທີ່ສຳຄັນ.

* ນຳໃຊ້ຕົວກອງແບບລະອຽດເພື່ອສົ່ງສະເພາະສ່ວນການຈະລາຈອນທີ່ໜ້າສົງໄສ (ເຊັ່ນ: ພອດທີ່ບໍ່ໄດ້ມາດຕະຖານ, ຊັບເນັດສະເພາະ) ໄປຫາ IDS.

* ຄວາມສົມດຸນການໂຫຼດໃນທົ່ວກຸ່ມຂອງເຊັນເຊີ IDS.

* ປະຕິບັດການຖອດລະຫັດ SSL/TLS ແລະສົ່ງການຈະລາຈອນຂໍ້ຄວາມທີ່ຊັດເຈນໄປຫາແພລດຟອມ IDS/Threat Intel ສຳລັບການກວດກາຢ່າງລະອຽດ.

* ຫຼຸດຜ່ອນການຈະລາຈອນທີ່ຊໍ້າຊ້ອນຈາກເສັ້ນທາງທີ່ຊໍ້າຊ້ອນ.ຜົນໄດ້ຮັບ:ອັດຕາການກວດພົບໄພຂົ່ມຂູ່ທີ່ສູງຂຶ້ນ, ການຫຼຸດຜ່ອນຜົນລົບທີ່ບໍ່ຖືກຕ້ອງ, ການເພີ່ມປະສິດທິພາບການນຳໃຊ້ຊັບພະຍາກອນ IDS.

2. ການເພີ່ມປະສິດທິພາບການຕິດຕາມປະສິດທິພາບ (NPM/APM):

○ ສະຖານະການ: ເຄື່ອງມືຕິດຕາມກວດກາປະສິດທິພາບເຄືອຂ່າຍມີຄວາມຫຍຸ້ງຍາກໃນການເຊື່ອມໂຍງຂໍ້ມູນຈາກຫຼາຍຮ້ອຍລິ້ງທີ່ກະແຈກກະຈາຍ (WAN, ຫ້ອງການສາຂາ, ຄລາວ). ການຈັບແພັກເກັດເຕັມຮູບແບບສຳລັບ APM ແມ່ນມີລາຄາແພງເກີນໄປ ແລະ ໃຊ້ແບນວິດສູງ.

○ ວິທີແກ້ໄຂ NPB:

* ລວມການຈະລາຈອນຈາກ TAPs/SPANs ທີ່ກະແຈກກະຈາຍທາງພູມສາດໄປໃສ່ຜ້າ NPB ສູນກາງ.

* ກັ່ນຕອງການຈະລາຈອນເພື່ອສົ່ງພຽງແຕ່ກະແສຂໍ້ມູນສະເພາະຂອງແອັບພລິເຄຊັນ (ເຊັ່ນ VoIP, SaaS ທີ່ສຳຄັນ) ໄປຫາເຄື່ອງມື APM.

* ໃຊ້ການແບ່ງແພັກເກັດສຳລັບເຄື່ອງມື NPM ທີ່ຕ້ອງການຂໍ້ມູນການໄຫຼ/ເວລາການເຮັດທຸລະກຳ (ຫົວຂໍ້) ເປັນຫຼັກ, ເຊິ່ງຊ່ວຍຫຼຸດຜ່ອນການໃຊ້ແບນວິດໄດ້ຢ່າງຫຼວງຫຼາຍ.

* ສຳເນົາກະແສຂໍ້ມູນຕົວຊີ້ວັດປະສິດທິພາບຫຼັກໄປຍັງທັງເຄື່ອງມື NPM ແລະ APM.ຜົນໄດ້ຮັບ:ມຸມມອງການປະຕິບັດທີ່ຮອບດ້ານ, ມີຄວາມກ່ຽວຂ້ອງກັນ, ຫຼຸດຜ່ອນຄ່າໃຊ້ຈ່າຍຂອງເຄື່ອງມື, ຫຼຸດຜ່ອນຄ່າໃຊ້ຈ່າຍແບນວິດ.

3. ການເບິ່ງເຫັນໃນຄລາວ (ສາທາລະນະ/ສ່ວນຕົວ/ປະສົມ):

○ ສະຖານະການ: ການຂາດການເຂົ້າເຖິງ TAP ແບບພື້ນເມືອງໃນຄລາວດ໌ສາທາລະນະ (AWS, Azure, GCP). ມີຄວາມຫຍຸ້ງຍາກໃນການຈັບ ແລະ ນຳພາການຈະລາຈອນຂອງເຄື່ອງ virtual/container ໄປຫາເຄື່ອງມືຄວາມປອດໄພ ແລະ ການຕິດຕາມກວດກາ.

○ ວິທີແກ້ໄຂ NPB:

* ນຳໃຊ້ NPB ແບບເສມືນ (vNPBs) ພາຍໃນສະພາບແວດລ້ອມຄລາວ.

* vNPBs ແປະການຈະລາຈອນສະຫຼັບເສມືນ (ເຊັ່ນ: ຜ່ານ ERSPAN, VPC Traffic Mirroring).

* ກັ່ນຕອງ, ລວມ, ແລະດຸ່ນດ່ຽງການໂຫຼດການຈະລາຈອນຄລາວຕາເວັນອອກ-ຕາເວັນຕົກ ແລະ ເໜືອ-ໃຕ້.

* ເຊື່ອມຕໍ່ການຈະລາຈອນທີ່ກ່ຽວຂ້ອງກັບໄປຍັງ NPB ທາງກາຍະພາບໃນສະຖານທີ່ ຫຼື ເຄື່ອງມືຕິດຕາມກວດກາທີ່ອີງໃສ່ຄລາວຢ່າງປອດໄພ.

* ປະສົມປະສານກັບການບໍລິການເບິ່ງເຫັນແບບ cloud-native.ຜົນໄດ້ຮັບ:ທ່າທາງຄວາມປອດໄພ ແລະ ການຕິດຕາມກວດກາປະສິດທິພາບທີ່ສອດຄ່ອງກັນໃນທົ່ວສະພາບແວດລ້ອມແບບປະສົມ, ເອົາຊະນະຂໍ້ຈຳກັດການເບິ່ງເຫັນຂອງຄລາວ.

4. ການປ້ອງກັນການສູນເສຍຂໍ້ມູນ (DLP) ແລະ ການປະຕິບັດຕາມ:

○ ສະຖານະການ: ເຄື່ອງມື DLP ຈຳເປັນຕ້ອງກວດກາການຈະລາຈອນອອກສຳລັບຂໍ້ມູນທີ່ລະອຽດອ່ອນ (PII, PCI) ແຕ່ຖືກຖ້ວມດ້ວຍການຈະລາຈອນພາຍໃນທີ່ບໍ່ກ່ຽວຂ້ອງ. ການປະຕິບັດຕາມຂໍ້ກຳນົດຮຽກຮ້ອງໃຫ້ມີການຕິດຕາມກວດກາການໄຫຼຂອງຂໍ້ມູນທີ່ຖືກຄວບຄຸມສະເພາະ.

○ ວິທີແກ້ໄຂ NPB:

* ກັ່ນຕອງການຈະລາຈອນເພື່ອສົ່ງພຽງແຕ່ກະແສຂໍ້ມູນອອກ (ເຊັ່ນ: ຈຸດໝາຍປາຍທາງສຳລັບອິນເຕີເນັດ ຫຼື ຄູ່ຮ່ວມງານສະເພາະ) ໄປຫາເຄື່ອງຈັກ DLP.

* ນຳໃຊ້ການກວດສອບແພັກເກັດເລິກ (DPI) ໃນ NPB ເພື່ອລະບຸກະແສຂໍ້ມູນທີ່ມີປະເພດຂໍ້ມູນທີ່ຖືກຄວບຄຸມ ແລະ ຈັດລຳດັບຄວາມສຳຄັນຂອງພວກມັນສຳລັບເຄື່ອງມື DLP.

* ປິດບັງຂໍ້ມູນທີ່ລະອຽດອ່ອນ (ເຊັ່ນ: ເລກບັດເຄຣດິດ) ພາຍໃນແພັກເກັດກ່ອນສົ່ງໄປຫາເຄື່ອງມືຕິດຕາມກວດກາທີ່ມີຄວາມສຳຄັນໜ້ອຍກວ່າສຳລັບການບັນທຶກການປະຕິບັດຕາມ.ຜົນໄດ້ຮັບ:ການດຳເນີນງານ DLP ທີ່ມີປະສິດທິພາບຫຼາຍຂຶ້ນ, ຫຼຸດຜ່ອນຜົນບວກທີ່ບໍ່ຖືກຕ້ອງ, ການກວດສອບການປະຕິບັດຕາມກົດລະບຽບທີ່ມີປະສິດທິພາບສູງຂຶ້ນ, ປັບປຸງຄວາມເປັນສ່ວນຕົວຂອງຂໍ້ມູນ.

5. ການກວດສອບທາງນິຕິວິທະຍາເຄືອຂ່າຍ ແລະ ການແກ້ໄຂບັນຫາ:

○ ສະຖານະການ: ການວິນິດໄສບັນຫາປະສິດທິພາບທີ່ສັບສົນ ຫຼື ການລະເມີດຕ້ອງການການຈັບຂໍ້ມູນແພັກເກັດເຕັມຮູບແບບ (PCAP) ຈາກຫຼາຍຈຸດຕາມການເວລາ. ການກະຕຸ້ນການຈັບຂໍ້ມູນດ້ວຍຕົນເອງແມ່ນຊ້າ; ການເກັບຮັກສາທຸກຢ່າງແມ່ນບໍ່ສາມາດປະຕິບັດໄດ້.

○ ວິທີແກ້ໄຂ NPB:

* NPB ສາມາດປ້ອງກັນການຈະລາຈອນໄດ້ຢ່າງຕໍ່ເນື່ອງ (ໃນອັດຕາສາຍ).

* ຕັ້ງຄ່າຕົວກະຕຸ້ນ (ເຊັ່ນ: ສະພາບຄວາມຜິດພາດສະເພາະ, ການຈະລາຈອນເພີ່ມຂຶ້ນ, ການແຈ້ງເຕືອນໄພຂົ່ມຂູ່) ໃນ NPB ເພື່ອຈັບການຈະລາຈອນທີ່ກ່ຽວຂ້ອງໂດຍອັດຕະໂນມັດໄປຫາອຸປະກອນຈັບຂໍ້ມູນແພັກເກັດທີ່ເຊື່ອມຕໍ່.

* ກັ່ນຕອງການຈະລາຈອນທີ່ສົ່ງໄປຫາອຸປະກອນບັນທຶກລ່ວງໜ້າເພື່ອເກັບຮັກສາພຽງແຕ່ສິ່ງທີ່ຈຳເປັນເທົ່ານັ້ນ.

* ສຳເນົາກະແສການຈະລາຈອນທີ່ສຳຄັນໄປຍັງອຸປະກອນບັນທຶກພາບໂດຍບໍ່ມີຜົນກະທົບຕໍ່ເຄື່ອງມືການຜະລິດ.ຜົນໄດ້ຮັບ:ເວລາສະເລ່ຍໃນການແກ້ໄຂບັນຫາ (MTTR) ທີ່ໄວຂຶ້ນສຳລັບການຂັດຂ້ອງ/ການລະເມີດ, ການຈັບພາບທາງດ້ານນິຕິວິທະຍາເປົ້າໝາຍ, ການຫຼຸດຜ່ອນຄ່າໃຊ້ຈ່າຍໃນການເກັບຮັກສາ.

ການພິຈາລະນາ ແລະ ວິທີແກ້ໄຂໃນການຈັດຕັ້ງປະຕິບັດ:

○ຄວາມສາມາດໃນການຂະຫຍາຍ: ເລືອກ NPB ທີ່ມີຄວາມໜາແໜ້ນຂອງພອດ ແລະ ອັດຕາການສົ່ງຂໍ້ມູນພຽງພໍ (1/10/25/40/100GbE+) ເພື່ອຈັດການກັບການຈະລາຈອນໃນປະຈຸບັນ ແລະ ອະນາຄົດ. ໂຄງລົດແບບໂມດູນມັກຈະໃຫ້ຄວາມສາມາດໃນການຂະຫຍາຍທີ່ດີທີ່ສຸດ. NPB ສະເໝືອນສາມາດຂະຫຍາຍໄດ້ຢ່າງຍືດຫຍຸ່ນໃນຄລາວ.

○ຄວາມຢືດຢຸ່ນ: ຈັດຕັ້ງປະຕິບັດ NPB ທີ່ຊໍ້າຊ້ອນ (ຄູ່ HA) ແລະເສັ້ນທາງຊໍ້າຊ້ອນໄປຫາເຄື່ອງມື. ຮັບປະກັນການປະສານສະຖານະໃນການຕັ້ງຄ່າ HA. ໃຊ້ປະໂຫຍດຈາກການດຸ່ນດ່ຽງການໂຫຼດ NPB ເພື່ອຄວາມຢືດຢຸ່ນຂອງເຄື່ອງມື.

○ການຄຸ້ມຄອງ ແລະ ອັດຕະໂນມັດ: ຄອນໂຊນການຄຸ້ມຄອງແບບລວມສູນແມ່ນມີຄວາມສຳຄັນຫຼາຍ. ຊອກຫາ APIs (RESTful, NETCONF/YANG) ສຳລັບການເຊື່ອມໂຍງກັບແພລດຟອມ orchestration (Ansible, Puppet, Chef) ແລະ ລະບົບ SIEM/SOAR ສຳລັບການປ່ຽນແປງນະໂຍບາຍແບບໄດນາມິກໂດຍອີງໃສ່ການແຈ້ງເຕືອນ.

○ຄວາມປອດໄພ: ຮັກສາຄວາມປອດໄພຂອງອິນເຕີເຟດການຄຸ້ມຄອງ NPB. ຄວບຄຸມການເຂົ້າເຖິງຢ່າງເຂັ້ມງວດ. ຖ້າຖອດລະຫັດການຈະລາຈອນ, ໃຫ້ຮັບປະກັນນະໂຍບາຍການຄຸ້ມຄອງລະຫັດທີ່ເຂັ້ມງວດ ແລະ ຊ່ອງທາງທີ່ປອດໄພສຳລັບການໂອນລະຫັດ. ພິຈາລະນາປິດບັງຂໍ້ມູນທີ່ລະອຽດອ່ອນ.

○ການເຊື່ອມໂຍງເຄື່ອງມື: ຮັບປະກັນວ່າ NPB ຮອງຮັບການເຊື່ອມຕໍ່ເຄື່ອງມືທີ່ຕ້ອງການ (ອິນເຕີເຟດທາງກາຍະພາບ/ສະເໝືອນ, ໂປຣໂຕຄອນ). ກວດສອບຄວາມເຂົ້າກັນໄດ້ກັບຄວາມຕ້ອງການຂອງເຄື່ອງມືສະເພາະ.

ສະນັ້ນ,ນາຍໜ້າຊື້ຂາຍແພັກເກັດເຄືອຂ່າຍບໍ່ແມ່ນສິ່ງຟຸ່ມເຟືອຍທີ່ເປັນທາງເລືອກອີກຕໍ່ໄປ; ພວກມັນແມ່ນອົງປະກອບພື້ນຖານໂຄງລ່າງພື້ນຖານສຳລັບການບັນລຸການເບິ່ງເຫັນເຄືອຂ່າຍທີ່ສາມາດປະຕິບັດໄດ້ໃນຍຸກສະໄໝໃໝ່. ໂດຍການລວມຕົວ, ການກັ່ນຕອງ, ການດຸ່ນດ່ຽງການໂຫຼດ, ແລະ ການປະມວນຜົນການຈະລາຈອນຢ່າງສະຫຼາດ, NPBs ຊ່ວຍໃຫ້ເຄື່ອງມືຄວາມປອດໄພ ແລະ ການຕິດຕາມກວດກາເຮັດວຽກໄດ້ຢ່າງມີປະສິດທິພາບ ແລະ ປະສິດທິຜົນສູງສຸດ. ພວກມັນທຳລາຍ silos ການເບິ່ງເຫັນ, ເອົາຊະນະສິ່ງທ້າທາຍຂອງຂະໜາດ ແລະ ການເຂົ້າລະຫັດ, ແລະ ໃນທີ່ສຸດໃຫ້ຄວາມຊັດເຈນທີ່ຈຳເປັນເພື່ອຮັບປະກັນຄວາມປອດໄພຂອງເຄືອຂ່າຍ, ຮັບປະກັນປະສິດທິພາບທີ່ດີທີ່ສຸດ, ຕອບສະໜອງຄວາມຕ້ອງການດ້ານການປະຕິບັດຕາມ, ແລະ ແກ້ໄຂບັນຫາຕ່າງໆໄດ້ຢ່າງວ່ອງໄວ. ການຈັດຕັ້ງປະຕິບັດຍຸດທະສາດ NPB ທີ່ແຂງແຮງແມ່ນບາດກ້າວທີ່ສຳຄັນຕໍ່ການສ້າງເຄືອຂ່າຍທີ່ສາມາດສັງເກດເຫັນໄດ້, ປອດໄພ ແລະ ທົນທານຫຼາຍຂຶ້ນ.

ເວລາໂພສ: ກໍລະກົດ 07-2025