ໂດຍການຫັນປ່ຽນດ້ານດິຈິຕອນ, ເຄືອຂ່າຍວິສາຫະກິດບໍ່ພຽງແຕ່ເປັນ "ສາຍໄຟສອງສາມເສັ້ນທີ່ເຊື່ອມຕໍ່ຄອມພິວເຕີ" ອີກຕໍ່ໄປ. ດ້ວຍການຂະຫຍາຍຕົວຂອງອຸປະກອນ IoT, ການຍ້າຍບໍລິການໄປສູ່ຄລາວ, ແລະ ການນຳໃຊ້ການເຮັດວຽກທາງໄກທີ່ເພີ່ມຂຶ້ນ, ການຈະລາຈອນເຄືອຂ່າຍໄດ້ເພີ່ມຂຶ້ນຢ່າງຫຼວງຫຼາຍ, ຄືກັບການຈະລາຈອນຢູ່ເທິງທາງຫຼວງ. ຢ່າງໃດກໍຕາມ, ການເພີ່ມຂຶ້ນຂອງການຈະລາຈອນນີ້ຍັງສະແດງໃຫ້ເຫັນເຖິງສິ່ງທ້າທາຍຕ່າງໆ: ເຄື່ອງມືຄວາມປອດໄພບໍ່ສາມາດເກັບກຳຂໍ້ມູນທີ່ສຳຄັນໄດ້, ລະບົບຕິດຕາມກວດກາຖືກຄອບງຳດ້ວຍຂໍ້ມູນທີ່ຊໍ້າຊ້ອນ, ແລະ ໄພຂົ່ມຂູ່ທີ່ເຊື່ອງໄວ້ໃນການຈະລາຈອນທີ່ຖືກເຂົ້າລະຫັດບໍ່ສາມາດກວດພົບໄດ້. ນີ້ແມ່ນບ່ອນທີ່ "ພະນັກງານທີ່ເບິ່ງບໍ່ເຫັນ" ທີ່ເອີ້ນວ່າ Network Packet Broker (NPB) ມີປະໂຫຍດ. ໂດຍເຮັດໜ້າທີ່ເປັນຂົວເຊື່ອມຕໍ່ອັດສະລິຍະລະຫວ່າງການຈະລາຈອນເຄືອຂ່າຍ ແລະ ເຄື່ອງມືຕິດຕາມກວດກາ, ມັນຈັດການກັບກະແສການຈະລາຈອນທີ່ວຸ້ນວາຍໃນທົ່ວເຄືອຂ່າຍທັງໝົດ ໃນຂະນະທີ່ປ້ອນຂໍ້ມູນທີ່ພວກເຂົາຕ້ອງການຢ່າງຖືກຕ້ອງ, ຊ່ວຍໃຫ້ວິສາຫະກິດແກ້ໄຂບັນຫາເຄືອຂ່າຍທີ່ "ເບິ່ງບໍ່ເຫັນ, ບໍ່ສາມາດເຂົ້າເຖິງໄດ້". ມື້ນີ້, ພວກເຮົາຈະໃຫ້ຄວາມເຂົ້າໃຈຢ່າງຄົບຖ້ວນກ່ຽວກັບບົດບາດຫຼັກນີ້ໃນການດຳເນີນງານ ແລະ ການບຳລຸງຮັກສາເຄືອຂ່າຍ.

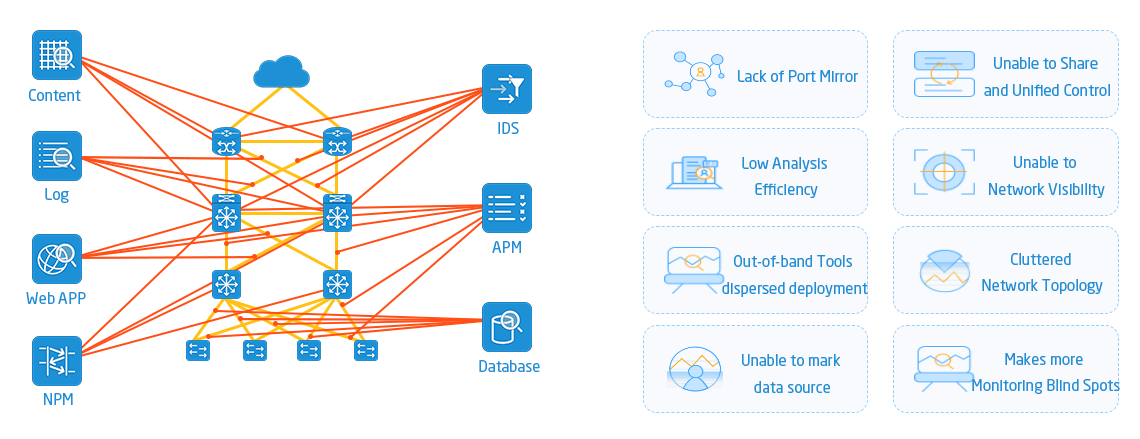

1. ເປັນຫຍັງບໍລິສັດຕ່າງໆຈຶ່ງຊອກຫາ NPBs ໃນປັດຈຸບັນ? — "ຄວາມຕ້ອງການດ້ານການເບິ່ງເຫັນ" ຂອງເຄືອຂ່າຍທີ່ສັບສົນ

ພິຈາລະນາສິ່ງນີ້: ເມື່ອເຄືອຂ່າຍຂອງທ່ານກຳລັງໃຊ້ອຸປະກອນ IoT ຫຼາຍຮ້ອຍອັນ, ເຊີບເວີຄລາວຫຼາຍຮ້ອຍອັນ, ແລະພະນັກງານທີ່ເຂົ້າເຖິງມັນຈາກໄລຍະໄກຈາກທົ່ວທຸກແຫ່ງ, ທ່ານຈະຮັບປະກັນໄດ້ແນວໃດວ່າບໍ່ມີການຈະລາຈອນທີ່ເປັນອັນຕະລາຍລັກລອບເຂົ້າມາ? ທ່ານຈະກຳນົດໄດ້ແນວໃດວ່າລິ້ງໃດທີ່ແອອັດ ແລະ ເຮັດໃຫ້ການດຳເນີນທຸລະກິດຊ້າລົງ?

ວິທີການຕິດຕາມກວດກາແບບດັ້ງເດີມຍັງບໍ່ພຽງພໍມາດົນແລ້ວ: ເຄື່ອງມືຕິດຕາມກວດກາສາມາດສຸມໃສ່ພຽງແຕ່ສ່ວນການຈະລາຈອນສະເພາະ, ຂາດໂຫນດຫຼັກ; ຫຼືພວກມັນສົ່ງການຈະລາຈອນທັງໝົດໄປຫາເຄື່ອງມືໃນເວລາດຽວກັນ, ເຮັດໃຫ້ມັນບໍ່ສາມາດຍ່ອຍຂໍ້ມູນ ແລະ ເຮັດໃຫ້ປະສິດທິພາບການວິເຄາະຊ້າລົງ. ຍິ່ງໄປກວ່ານັ້ນ, ດ້ວຍການຈະລາຈອນຫຼາຍກວ່າ 70% ໃນປັດຈຸບັນຖືກເຂົ້າລະຫັດ, ເຄື່ອງມືແບບດັ້ງເດີມບໍ່ສາມາດເບິ່ງຜ່ານເນື້ອຫາຂອງມັນໄດ້ຢ່າງສິ້ນເຊີງ.

ການເກີດຂຶ້ນຂອງ NPBs ແກ້ໄຂຈຸດເຈັບປວດຂອງ "ການຂາດການເບິ່ງເຫັນເຄືອຂ່າຍ." ພວກມັນຕັ້ງຢູ່ລະຫວ່າງຈຸດເຂົ້າການຈະລາຈອນ ແລະ ເຄື່ອງມືຕິດຕາມກວດກາ, ລວມການຈະລາຈອນທີ່ກະແຈກກະຈາຍ, ກັ່ນຕອງຂໍ້ມູນທີ່ຊໍ້າຊ້ອນອອກ, ແລະ ໃນທີ່ສຸດກໍ່ແຈກຢາຍການຈະລາຈອນທີ່ແນ່ນອນໄປຫາ IDS (ລະບົບກວດຈັບການບຸກລຸກ), SIEMs (ແພລດຟອມການຄຸ້ມຄອງຂໍ້ມູນຄວາມປອດໄພ), ເຄື່ອງມືວິເຄາະປະສິດທິພາບ, ແລະອື່ນໆ. ສິ່ງນີ້ຮັບປະກັນວ່າເຄື່ອງມືຕິດຕາມກວດກາບໍ່ໄດ້ຂາດແຄນ ຫຼື ເກີນຄວາມອີ່ມຕົວ. NPBs ຍັງສາມາດຖອດລະຫັດ ແລະ ເຂົ້າລະຫັດການຈະລາຈອນ, ປົກປ້ອງຂໍ້ມູນທີ່ລະອຽດອ່ອນ ແລະ ໃຫ້ພາບລວມທີ່ຊັດເຈນກ່ຽວກັບສະຖານະເຄືອຂ່າຍຂອງພວກເຂົາ.

ສາມາດເວົ້າໄດ້ວ່າ ໃນປັດຈຸບັນຕາບໃດທີ່ວິສາຫະກິດມີຄວາມຕ້ອງການດ້ານຄວາມປອດໄພຂອງເຄືອຂ່າຍ, ການເພີ່ມປະສິດທິພາບ ຫຼື ການປະຕິບັດຕາມກົດລະບຽບ, NPB ໄດ້ກາຍເປັນອົງປະກອບຫຼັກທີ່ຫຼີກລ່ຽງບໍ່ໄດ້.

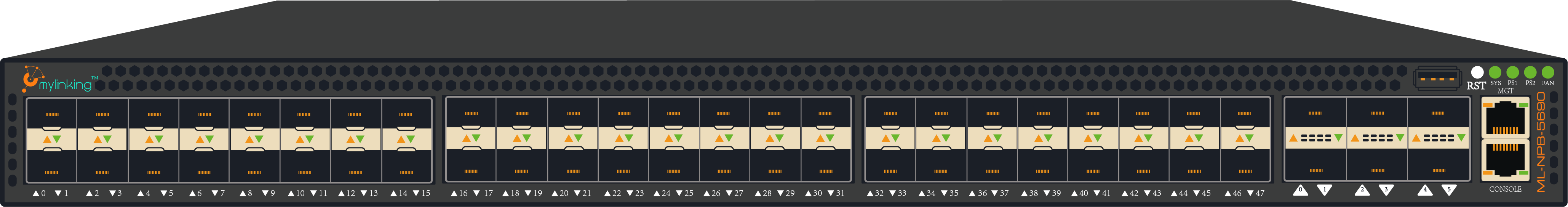

NPB ແມ່ນຫຍັງ? — ການວິເຄາະງ່າຍໆຈາກສະຖາປັດຕະຍະກຳຈົນເຖິງຄວາມສາມາດຫຼັກ

ຫຼາຍຄົນຄິດວ່າຄຳວ່າ "ນາຍໜ້າສົ່ງແພັກເກັດ" ມີອຸປະສັກທາງດ້ານເຕັກນິກສູງຕໍ່ການເຂົ້າ. ເຖິງຢ່າງໃດກໍ່ຕາມ, ການປຽບທຽບທີ່ສາມາດເຂົ້າເຖິງໄດ້ງ່າຍກວ່າແມ່ນການໃຊ້ "ສູນຄັດແຍກການຈັດສົ່ງດ່ວນ": ການຈະລາຈອນເຄືອຂ່າຍແມ່ນ "ພັດສະດຸດ່ວນ", NPB ແມ່ນ "ສູນຄັດແຍກ" ແລະເຄື່ອງມືຕິດຕາມກວດກາແມ່ນ "ຈຸດຮັບ". ໜ້າທີ່ຂອງ NPB ແມ່ນການລວມພັດສະດຸທີ່ກະແຈກກະຈາຍ (ການລວມ), ລຶບພັດສະດຸທີ່ບໍ່ຖືກຕ້ອງ (ການກັ່ນຕອງ), ແລະຈັດຮຽງຕາມທີ່ຢູ່ (ການແຈກຢາຍ). ມັນຍັງສາມາດແກະກ່ອງ ແລະ ກວດກາພັດສະດຸພິເສດ (ການຖອດລະຫັດ) ແລະ ລຶບຂໍ້ມູນສ່ວນຕົວ (ການນວດ) - ຂະບວນການທັງໝົດແມ່ນມີປະສິດທິພາບ ແລະ ຊັດເຈນ.

1. ກ່ອນອື່ນໝົດ, ໃຫ້ພວກເຮົາພິຈາລະນາ "ໂຄງກະດູກ" ຂອງ NPB: ສາມໂມດູນສະຖາປັດຕະຍະກຳຫຼັກ

ຂະບວນການເຮັດວຽກຂອງ NPB ແມ່ນອີງໃສ່ການຮ່ວມມືຂອງໂມດູນທັງສາມນີ້ທັງໝົດ; ບໍ່ມີອັນໃດທີ່ຂາດຫາຍໄປ:

○ໂມດູນການເຂົ້າເຖິງການຈະລາຈອນ: ມັນທຽບເທົ່າກັບ "ພອດສົ່ງດ່ວນ" ແລະ ຖືກນຳໃຊ້ໂດຍສະເພາະເພື່ອຮັບການຈະລາຈອນເຄືອຂ່າຍຈາກພອດສະວິດມິຣິຊັນ (SPAN) ຫຼື ຕົວແຍກ (TAP). ບໍ່ວ່າຈະເປັນການຈະລາຈອນຈາກລິ້ງທາງກາຍະພາບ ຫຼື ເຄືອຂ່າຍເສມືນ, ມັນສາມາດເກັບກຳໄດ້ໃນລັກສະນະທີ່ເປັນເອກະພາບ.

○ເຄື່ອງຈັກປະມວນຜົນນີ້ແມ່ນ "ສະໝອງຫຼັກຂອງສູນຄັດແຍກ" ແລະຮັບຜິດຊອບຕໍ່ການ "ປະມວນຜົນ" ທີ່ສຳຄັນທີ່ສຸດ - ເຊັ່ນ: ການລວມການຈະລາຈອນຫຼາຍລິ້ງ (ການລວມ), ການກັ່ນຕອງການຈະລາຈອນຈາກ IP ປະເພດໃດໜຶ່ງ (ການກັ່ນຕອງ), ການຄັດລອກການຈະລາຈອນດຽວກັນ ແລະ ສົ່ງມັນໄປຫາເຄື່ອງມືຕ່າງໆ (ການຄັດລອກ), ການຖອດລະຫັດການຈະລາຈອນທີ່ຖືກເຂົ້າລະຫັດ SSL/TLS (ການຖອດລະຫັດ), ແລະອື່ນໆ. "ການດຳເນີນງານລະອຽດ" ທັງໝົດແມ່ນສຳເລັດຢູ່ທີ່ນີ້.

○ໂມດູນການແຈກຢາຍມັນຄືກັບ "ຜູ້ສົ່ງຂ່າວ" ຜູ້ທີ່ແຈກຢາຍການຈະລາຈອນທີ່ຖືກປະມວນຜົນຢ່າງຖືກຕ້ອງໄປຫາເຄື່ອງມືຕິດຕາມກວດກາທີ່ສອດຄ້ອງກັນ ແລະ ຍັງສາມາດປະຕິບັດການດຸ່ນດ່ຽງການໂຫຼດໄດ້ - ຕົວຢ່າງ, ຖ້າເຄື່ອງມືວິເຄາະປະສິດທິພາບຫຍຸ້ງເກີນໄປ, ການຈະລາຈອນສ່ວນໜຶ່ງຈະຖືກແຈກຢາຍໄປຫາເຄື່ອງມືສຳຮອງເພື່ອຫຼີກເວັ້ນການໂຫຼດເຄື່ອງມືດຽວຫຼາຍເກີນໄປ.

2. "ຄວາມສາມາດຫຼັກຂອງ NPB": 12 ໜ້າທີ່ຫຼັກແກ້ໄຂບັນຫາເຄືອຂ່າຍໄດ້ 90%

NPB ມີຫຼາຍໜ້າທີ່, ແຕ່ໃຫ້ພວກເຮົາສຸມໃສ່ໜ້າທີ່ທີ່ນິຍົມໃຊ້ຫຼາຍທີ່ສຸດໂດຍວິສາຫະກິດ. ແຕ່ລະໜ້າທີ່ສອດຄ່ອງກັບຈຸດເຈັບປວດຕົວຈິງ:

○ການຊ້ຳຊ້ອນການຈະລາຈອນ / ການລວມຕົວ + ການກັ່ນຕອງຕົວຢ່າງ, ຖ້າວິສາຫະກິດມີ 10 ລິ້ງເຄືອຂ່າຍ, NPB ຈະລວມການຈະລາຈອນຂອງ 10 ລິ້ງກ່ອນ, ຫຼັງຈາກນັ້ນກັ່ນຕອງ "ແພັກເກັດຂໍ້ມູນທີ່ຊໍ້າກັນ" ແລະ "ການຈະລາຈອນທີ່ບໍ່ກ່ຽວຂ້ອງ" (ເຊັ່ນ: ການຈະລາຈອນຈາກພະນັກງານທີ່ເບິ່ງວິດີໂອ), ແລະສົ່ງພຽງແຕ່ການຈະລາຈອນທີ່ກ່ຽວຂ້ອງກັບທຸລະກິດໄປຫາເຄື່ອງມືຕິດຕາມກວດກາ - ປັບປຸງປະສິດທິພາບໂດຍກົງໂດຍ 300%.

○ການຖອດລະຫັດ SSL/TLSປະຈຸບັນ, ການໂຈມຕີທີ່ເປັນອັນຕະລາຍຫຼາຍຢ່າງຖືກເຊື່ອງໄວ້ໃນການຈະລາຈອນທີ່ຖືກເຂົ້າລະຫັດ HTTPS. NPB ສາມາດຖອດລະຫັດການຈະລາຈອນນີ້ໄດ້ຢ່າງປອດໄພ, ຊ່ວຍໃຫ້ເຄື່ອງມືຕ່າງໆເຊັ່ນ IDS ແລະ IPS "ເບິ່ງຜ່ານ" ເນື້ອຫາທີ່ເຂົ້າລະຫັດ ແລະ ຈັບເອົາໄພຂົ່ມຂູ່ທີ່ເຊື່ອງໄວ້ເຊັ່ນ: ລິ້ງ phishing ແລະ ລະຫັດທີ່ເປັນອັນຕະລາຍ.

○ການປິດບັງຂໍ້ມູນ / ການຫຼຸດຄວາມອ່ອນໄຫວຖ້າການຈະລາຈອນມີຂໍ້ມູນທີ່ລະອຽດອ່ອນເຊັ່ນ: ເລກບັດເຄຣດິດ ແລະ ເລກປະກັນສັງຄົມ, NPB ຈະ "ລຶບ" ຂໍ້ມູນນີ້ໂດຍອັດຕະໂນມັດກ່ອນທີ່ຈະສົ່ງມັນໄປຫາເຄື່ອງມືຕິດຕາມກວດກາ. ສິ່ງນີ້ຈະບໍ່ສົ່ງຜົນກະທົບຕໍ່ການວິເຄາະຂອງເຄື່ອງມື, ແຕ່ຍັງຈະປະຕິບັດຕາມຂໍ້ກຳນົດ PCI-DSS (ການປະຕິບັດຕາມການຈ່າຍເງິນ) ແລະ HIPAA (ການປະຕິບັດຕາມການດູແລສຸຂະພາບ) ເພື່ອປ້ອງກັນການຮົ່ວໄຫຼຂອງຂໍ້ມູນ.

○ການດຸ່ນດ່ຽງການໂຫຼດ + ການປ່ຽນເສັ້ນທາງຖ້າວິສາຫະກິດມີເຄື່ອງມື SIEM ສາມອັນ, NPB ຈະແຈກຢາຍການຈະລາຈອນໃຫ້ເທົ່າທຽມກັນເພື່ອປ້ອງກັນບໍ່ໃຫ້ເຄື່ອງມືໃດໜຶ່ງຖືກຄອບງຳ. ຖ້າເຄື່ອງມືໜຶ່ງລົ້ມເຫຼວ, NPB ຈະປ່ຽນການຈະລາຈອນໄປຫາເຄື່ອງມືສຳຮອງທັນທີເພື່ອຮັບປະກັນການຕິດຕາມກວດກາຢ່າງຕໍ່ເນື່ອງ. ນີ້ແມ່ນສິ່ງສຳຄັນໂດຍສະເພາະສຳລັບອຸດສາຫະກຳຕ່າງໆເຊັ່ນ: ການເງິນ ແລະ ການດູແລສຸຂະພາບບ່ອນທີ່ການຢຸດເຮັດວຽກບໍ່ສາມາດຍອມຮັບໄດ້.

○ການສິ້ນສຸດອຸໂມງປະຈຸບັນ VXLAN, GRE ແລະ "ໂປໂຕຄອນອຸໂມງ" ອື່ນໆແມ່ນຖືກນຳໃຊ້ທົ່ວໄປໃນເຄືອຂ່າຍຄລາວ. ເຄື່ອງມືແບບດັ້ງເດີມບໍ່ສາມາດເຂົ້າໃຈໂປໂຕຄອນເຫຼົ່ານີ້ໄດ້. NPB ສາມາດ "ຖອດ" ອຸໂມງເຫຼົ່ານີ້ອອກ ແລະ ສະກັດການຈະລາຈອນຕົວຈິງພາຍໃນ, ຊ່ວຍໃຫ້ເຄື່ອງມືເກົ່າສາມາດປະມວນຜົນການຈະລາຈອນໃນສະພາບແວດລ້ອມຄລາວ.

ການລວມກັນຂອງຄຸນສົມບັດເຫຼົ່ານີ້ຊ່ວຍໃຫ້ NPB ບໍ່ພຽງແຕ່ "ເບິ່ງຜ່ານ" ການຈະລາຈອນທີ່ຖືກເຂົ້າລະຫັດເທົ່ານັ້ນ, ແຕ່ຍັງ "ປົກປ້ອງ" ຂໍ້ມູນທີ່ລະອຽດອ່ອນ ແລະ "ປັບຕົວ" ເຂົ້າກັບສະພາບແວດລ້ອມເຄືອຂ່າຍທີ່ສັບສົນຕ່າງໆ - ນີ້ແມ່ນເຫດຜົນທີ່ມັນສາມາດກາຍເປັນອົງປະກອບຫຼັກ.

III. NPB ຖືກນຳໃຊ້ຢູ່ໃສ? — ຫ້າສະຖານະການຫຼັກທີ່ແກ້ໄຂຄວາມຕ້ອງການຂອງວິສາຫະກິດຕົວຈິງ

NPB ບໍ່ແມ່ນເຄື່ອງມືທີ່ມີຂະໜາດດຽວເໝາະກັບທຸກຄົນ; ແທນທີ່ຈະ, ມັນປັບຕົວເຂົ້າກັບສະຖານະການທີ່ແຕກຕ່າງກັນໄດ້ຢ່າງຍືດຫຍຸ່ນ. ບໍ່ວ່າຈະເປັນສູນຂໍ້ມູນ, ເຄືອຂ່າຍ 5G, ຫຼືສະພາບແວດລ້ອມຄລາວ, ມັນຊອກຫາແອັບພລິເຄຊັນທີ່ແນ່ນອນ. ລອງເບິ່ງກໍລະນີທົ່ວໄປບາງຢ່າງເພື່ອສະແດງໃຫ້ເຫັນຈຸດນີ້:

1. ສູນຂໍ້ມູນ: ກຸນແຈສຳຄັນໃນການຕິດຕາມກວດກາການຈະລາຈອນທາງທິດຕາເວັນອອກ-ຕາເວັນຕົກ

ສູນຂໍ້ມູນແບບດັ້ງເດີມສຸມໃສ່ການຈະລາຈອນທາງເໜືອ-ໃຕ້ເທົ່ານັ້ນ (ການຈະລາຈອນຈາກເຊີບເວີໄປສູ່ໂລກພາຍນອກ). ເຖິງຢ່າງໃດກໍ່ຕາມ, ໃນສູນຂໍ້ມູນແບບເສມືນ, 80% ຂອງການຈະລາຈອນແມ່ນຕາເວັນອອກ-ຕາເວັນຕົກ (ການຈະລາຈອນລະຫວ່າງເຄື່ອງເສມືນ), ເຊິ່ງເຄື່ອງມືແບບດັ້ງເດີມບໍ່ສາມາດຈັບໄດ້. ນີ້ແມ່ນບ່ອນທີ່ NPBs ມີປະໂຫຍດ:

ຕົວຢ່າງ, ບໍລິສັດອິນເຕີເນັດຂະໜາດໃຫຍ່ໃຊ້ VMware ເພື່ອສ້າງສູນຂໍ້ມູນແບບເສມືນ. NPB ຖືກປະສົມປະສານໂດຍກົງກັບ vSphere (ແພລດຟອມການຄຸ້ມຄອງຂອງ VMware) ເພື່ອຈັບພາບການຈະລາຈອນທາງທິດຕາເວັນອອກ-ຕາເວັນຕົກລະຫວ່າງເຄື່ອງ virtual ແລະແຈກຢາຍມັນໄປຫາ IDS ແລະເຄື່ອງມືປະສິດທິພາບ. ສິ່ງນີ້ບໍ່ພຽງແຕ່ລົບລ້າງ "ຈຸດບອດທີ່ຕິດຕາມກວດກາ" ແຕ່ຍັງເພີ່ມປະສິດທິພາບຂອງເຄື່ອງມືໄດ້ 40% ຜ່ານການກັ່ນຕອງພາບການຈະລາຈອນ, ເຊິ່ງຫຼຸດຜ່ອນເວລາສະເລ່ຍໃນການສ້ອມແປງ (MTTR) ຂອງສູນຂໍ້ມູນລົງເຄິ່ງໜຶ່ງໂດຍກົງ.

ນອກຈາກນັ້ນ, NPB ສາມາດຕິດຕາມກວດກາການໂຫຼດຂອງເຊີບເວີ ແລະ ຮັບປະກັນວ່າຂໍ້ມູນການຈ່າຍເງິນສອດຄ່ອງກັບ PCI-DSS, ເຊິ່ງກາຍເປັນ "ຄວາມຕ້ອງການດ້ານການດຳເນີນງານ ແລະ ການບຳລຸງຮັກສາທີ່ຈຳເປັນ" ສຳລັບສູນຂໍ້ມູນ.

2. ສະພາບແວດລ້ອມ SDN/NFV: ບົດບາດທີ່ມີຄວາມຍືດຫຍຸ່ນໃນການປັບຕົວເຂົ້າກັບເຄືອຂ່າຍທີ່ກຳນົດໂດຍຊອບແວ

ປະຈຸບັນຫຼາຍບໍລິສັດກຳລັງໃຊ້ SDN (Software Defined Networking) ຫຼື NFV (Network Function Virtualization). ເຄືອຂ່າຍບໍ່ແມ່ນຮາດແວທີ່ຄົງທີ່ອີກຕໍ່ໄປ, ແຕ່ແມ່ນການບໍລິການຊອບແວທີ່ມີຄວາມຍືດຫຍຸ່ນ. ສິ່ງນີ້ຮຽກຮ້ອງໃຫ້ NPBs ມີຄວາມຍືດຫຍຸ່ນຫຼາຍຂຶ້ນ:

ຕົວຢ່າງ, ມະຫາວິທະຍາໄລໃຊ້ SDN ເພື່ອຈັດຕັ້ງປະຕິບັດ "ນຳເອົາອຸປະກອນຂອງຕົນເອງ (BYOD)" ເພື່ອໃຫ້ນັກຮຽນ ແລະ ຄູອາຈານສາມາດເຊື່ອມຕໍ່ກັບເຄືອຂ່າຍວິທະຍາເຂດໂດຍໃຊ້ໂທລະສັບ ແລະ ຄອມພິວເຕີຂອງເຂົາເຈົ້າ. NPB ຖືກປະສົມປະສານກັບຕົວຄວບຄຸມ SDN (ເຊັ່ນ OpenDaylight) ເພື່ອຮັບປະກັນການແຍກການຈະລາຈອນລະຫວ່າງພື້ນທີ່ການສອນ ແລະ ຫ້ອງການ ໃນຂະນະທີ່ແຈກຢາຍການຈະລາຈອນຈາກແຕ່ລະພື້ນທີ່ໄປຫາເຄື່ອງມືຕິດຕາມກວດກາຢ່າງຖືກຕ້ອງ. ວິທີການນີ້ບໍ່ມີຜົນກະທົບຕໍ່ການນຳໃຊ້ຂອງນັກຮຽນ ແລະ ຄູອາຈານ, ແລະ ອະນຸຍາດໃຫ້ກວດພົບການເຊື່ອມຕໍ່ທີ່ຜິດປົກກະຕິໄດ້ທັນເວລາ, ເຊັ່ນ: ການເຂົ້າເຖິງຈາກທີ່ຢູ່ IP ນອກວິທະຍາເຂດທີ່ເປັນອັນຕະລາຍ.

ສິ່ງດຽວກັນນີ້ກໍ່ເປັນຄວາມຈິງສຳລັບສະພາບແວດລ້ອມ NFV. NPB ສາມາດຕິດຕາມກວດກາການຈະລາຈອນຂອງໄຟວໍເສມືນ (vFWs) ແລະຕົວດຸ່ນດ່ຽງການໂຫຼດເສມືນ (vLBs) ເພື່ອຮັບປະກັນປະສິດທິພາບທີ່ໝັ້ນຄົງຂອງ "ອຸປະກອນຊອບແວ" ເຫຼົ່ານີ້, ເຊິ່ງມີຄວາມຍືດຫຍຸ່ນຫຼາຍກວ່າການຕິດຕາມກວດກາຮາດແວແບບດັ້ງເດີມ.

3. ເຄືອຂ່າຍ 5G: ການຄຸ້ມຄອງການຈະລາຈອນແບບຕັດສ່ວນ ແລະ ໂນດຂອບ

ຄຸນສົມບັດຫຼັກຂອງ 5G ແມ່ນ "ຄວາມໄວສູງ, ຄວາມໜ່ວງຊ້າຕ່ຳ, ແລະ ການເຊື່ອມຕໍ່ຂະໜາດໃຫຍ່", ແຕ່ສິ່ງນີ້ຍັງນຳເອົາສິ່ງທ້າທາຍໃໝ່ໆມາສູ່ການຕິດຕາມກວດກາ: ຕົວຢ່າງ, ເທັກໂນໂລຢີ "ການແບ່ງເຄືອຂ່າຍ" ຂອງ 5G ສາມາດແບ່ງເຄືອຂ່າຍທາງກາຍະພາບດຽວກັນອອກເປັນເຄືອຂ່າຍຫຼາຍເຄືອຂ່າຍຕາມເຫດຜົນ (ຕົວຢ່າງ, ການແບ່ງທີ່ມີຄວາມໜ່ວງຊ້າຕ່ຳສຳລັບການຂັບຂີ່ແບບອັດຕະໂນມັດ ແລະ ການແບ່ງການເຊື່ອມຕໍ່ຂະໜາດໃຫຍ່ສຳລັບ IoT), ແລະ ການຈະລາຈອນໃນແຕ່ລະການແບ່ງຕ້ອງໄດ້ຮັບການຕິດຕາມກວດກາເປັນອິດສະຫຼະ.

ຜູ້ໃຫ້ບໍລິການຄົນໜຶ່ງໄດ້ໃຊ້ NPB ເພື່ອແກ້ໄຂບັນຫານີ້: ມັນໄດ້ນຳໃຊ້ການຕິດຕາມກວດກາ NPB ເອກະລາດສຳລັບແຕ່ລະຊິ້ນສ່ວນ 5G, ເຊິ່ງບໍ່ພຽງແຕ່ສາມາດເບິ່ງຄວາມຊັກຊ້າ ແລະ ປະລິມານວຽກຂອງແຕ່ລະຊິ້ນສ່ວນໃນເວລາຈິງເທົ່ານັ້ນ, ແຕ່ຍັງສາມາດສະກັດກັ້ນການຈະລາຈອນທີ່ຜິດປົກກະຕິ (ເຊັ່ນ: ການເຂົ້າເຖິງທີ່ບໍ່ໄດ້ຮັບອະນຸຍາດລະຫວ່າງຊິ້ນສ່ວນ) ໄດ້ຢ່າງທັນການ, ຮັບປະກັນຄວາມຕ້ອງການຄວາມຊັກຊ້າຕ່ຳຂອງທຸລະກິດທີ່ສຳຄັນເຊັ່ນ: ການຂັບຂີ່ແບບອັດຕະໂນມັດ.

ນອກຈາກນັ້ນ, ໂນດຄອມພິວເຕີ້ຂອບ 5G ຍັງກະແຈກກະຈາຍຢູ່ທົ່ວປະເທດ, ແລະ NPB ຍັງສາມາດສະໜອງ "ລຸ້ນນ້ຳໜັກເບົາ" ທີ່ນຳໃຊ້ຢູ່ໂນດຂອບເພື່ອຕິດຕາມກວດກາການຈະລາຈອນແບບກະຈາຍ ແລະ ຫຼີກລ່ຽງຄວາມລ່າຊ້າທີ່ເກີດຈາກການສົ່ງຂໍ້ມູນໄປມາ.

4. ສະພາບແວດລ້ອມຄລາວ/ໄອທີແບບປະສົມ: ການທຳລາຍອຸປະສັກຂອງການຕິດຕາມກວດກາຄລາວສາທາລະນະ ແລະ ເອກະຊົນ

ວິສາຫະກິດສ່ວນໃຫຍ່ໃນປັດຈຸບັນໃຊ້ສະຖາປັດຕະຍະກຳຄລາວດ໌ແບບປະສົມ - ບາງການດຳເນີນງານຢູ່ໃນ Alibaba Cloud ຫຼື Tencent Cloud (ຄລາວດ໌ສາທາລະນະ), ບາງອັນຢູ່ໃນຄລາວດ໌ສ່ວນຕົວຂອງຕົນເອງ, ແລະ ບາງອັນຢູ່ໃນເຊີບເວີທ້ອງຖິ່ນ. ໃນສະຖານະການນີ້, ການຈະລາຈອນຖືກກະຈາຍໄປທົ່ວຫຼາຍສະພາບແວດລ້ອມ, ເຮັດໃຫ້ການຕິດຕາມກວດກາຖືກລົບກວນໄດ້ງ່າຍ.

ທະນາຄານຈີນ ມິນເຊິ້ງ ໃຊ້ NPB ເພື່ອແກ້ໄຂບັນຫານີ້: ທຸລະກິດຂອງຕົນໃຊ້ Kubernetes ສຳລັບການນຳໃຊ້ແບບບັນຈຸ. NPB ສາມາດຈັບການຈະລາຈອນລະຫວ່າງບັນຈຸ (Pods) ໂດຍກົງ ແລະ ເຊື່ອມໂຍງການຈະລາຈອນລະຫວ່າງເຊີບເວີຄລາວ ແລະ ຄລາວສ່ວນຕົວເພື່ອສ້າງ "ການຕິດຕາມກວດກາແບບຕົ້ນທາງເຖິງປາຍທາງ" - ບໍ່ວ່າທຸລະກິດຈະຢູ່ໃນຄລາວສາທາລະນະ ຫຼື ຄລາວສ່ວນຕົວ, ຕາບໃດທີ່ມີບັນຫາກ່ຽວກັບປະສິດທິພາບ, ທີມງານດຳເນີນງານ ແລະ ບຳລຸງຮັກສາສາມາດໃຊ້ຂໍ້ມູນການຈະລາຈອນຂອງ NPB ເພື່ອຊອກຫາໄດ້ຢ່າງວ່ອງໄວວ່າມັນເປັນບັນຫາກັບການໂທຫາລະຫວ່າງບັນຈຸ ຫຼື ຄວາມແອອັດຂອງການເຊື່ອມຕໍ່ຄລາວ, ເຊິ່ງປັບປຸງປະສິດທິພາບການວິນິດໄສໄດ້ 60%.

ສຳລັບຄລາວສາທາລະນະຫຼາຍຜູ້ເຊົ່າ, NPB ຍັງສາມາດຮັບປະກັນການແຍກການຈະລາຈອນລະຫວ່າງວິສາຫະກິດທີ່ແຕກຕ່າງກັນ, ປ້ອງກັນການຮົ່ວໄຫຼຂອງຂໍ້ມູນ, ແລະ ຕອບສະໜອງຄວາມຕ້ອງການດ້ານການປະຕິບັດຕາມຂອງອຸດສາຫະກຳການເງິນ.

ສະຫຼຸບແລ້ວ: NPB ບໍ່ແມ່ນ “ທາງເລືອກ” ແຕ່ເປັນ “ສິ່ງທີ່ຕ້ອງເຮັດ”

ຫຼັງຈາກການທົບທວນຄືນສະຖານະການເຫຼົ່ານີ້, ທ່ານຈະພົບວ່າ NPB ບໍ່ແມ່ນເທັກໂນໂລຢີພິເສດອີກຕໍ່ໄປ ແຕ່ເປັນເຄື່ອງມືມາດຕະຖານສຳລັບວິສາຫະກິດເພື່ອຮັບມືກັບເຄືອຂ່າຍທີ່ສັບສົນ. ຕັ້ງແຕ່ສູນຂໍ້ມູນຈົນເຖິງ 5G, ຈາກຄລາວສ່ວນຕົວຈົນເຖິງໄອທີປະສົມ, NPB ສາມາດມີບົດບາດໃນບ່ອນໃດກໍ່ຕາມທີ່ມີຄວາມຕ້ອງການການເບິ່ງເຫັນເຄືອຂ່າຍ.

ດ້ວຍຄວາມນິຍົມທີ່ເພີ່ມຂຶ້ນຂອງ AI ແລະ edge computing, ການຈະລາຈອນເຄືອຂ່າຍຈະກາຍເປັນສະລັບສັບຊ້ອນຫຼາຍຂຶ້ນ, ແລະ ຄວາມສາມາດຂອງ NPB ຈະໄດ້ຮັບການຍົກລະດັບຕື່ມອີກ (ຕົວຢ່າງ, ການໃຊ້ AI ເພື່ອລະບຸການຈະລາຈອນທີ່ຜິດປົກກະຕິໂດຍອັດຕະໂນມັດ ແລະ ເຮັດໃຫ້ການປັບຕົວເຂົ້າກັບ edge nodes ມີນ້ຳໜັກເບົາຫຼາຍຂຶ້ນ). ສຳລັບວິສາຫະກິດ, ການເຂົ້າໃຈ ແລະ ການນຳໃຊ້ NPB ແຕ່ຫົວທີຈະຊ່ວຍໃຫ້ພວກເຂົາຍຶດໝັ້ນການລິເລີ່ມເຄືອຂ່າຍ ແລະ ຫຼີກລ່ຽງການອ້ອມທາງໃນການຫັນປ່ຽນດິຈິຕອນຂອງພວກເຂົາ.

ເຄີຍພົບບັນຫາໃນການຕິດຕາມກວດກາເຄືອຂ່າຍໃນອຸດສາຫະກໍາຂອງທ່ານບໍ? ຕົວຢ່າງ, ບໍ່ສາມາດເຫັນການຈະລາຈອນທີ່ຖືກເຂົ້າລະຫັດ, ຫຼື ການຕິດຕາມກວດກາຄລາວແບບປະສົມຖືກຂັດຂວາງ? ຮູ້ສຶກວ່າບໍ່ເສຍຄ່າທີ່ຈະແບ່ງປັນຄວາມຄິດຂອງທ່ານໃນສ່ວນຄໍາເຫັນ ແລະ ໃຫ້ພວກເຮົາຄົ້ນຫາວິທີແກ້ໄຂຮ່ວມກັນ.

ເວລາໂພສ: ວັນທີ 23 ກັນຍາ 2025