ໃນຂົງເຂດຄວາມປອດໄພຂອງເຄືອຂ່າຍ, ລະບົບກວດຈັບການບຸກລຸກ (IDS) ແລະ ລະບົບປ້ອງກັນການບຸກລຸກ (IPS) ມີບົດບາດສຳຄັນ. ບົດຄວາມນີ້ຈະສຳຫຼວດຢ່າງເລິກເຊິ່ງກ່ຽວກັບຄຳນິຍາມ, ບົດບາດ, ຄວາມແຕກຕ່າງ ແລະ ສະຖານະການນຳໃຊ້ຂອງພວກມັນ.

ລະບົບກວດຈັບການບຸກລຸກ (IDS) ແມ່ນຫຍັງ?

ຄໍານິຍາມຂອງ IDS

ລະບົບກວດຈັບການບຸກລຸກແມ່ນເຄື່ອງມືຄວາມປອດໄພທີ່ຕິດຕາມກວດກາ ແລະ ວິເຄາະການຈະລາຈອນເຄືອຂ່າຍເພື່ອລະບຸກິດຈະກຳ ຫຼື ການໂຈມຕີທີ່ເປັນອັນຕະລາຍທີ່ເປັນໄປໄດ້. ມັນຄົ້ນຫາລາຍເຊັນທີ່ກົງກັບຮູບແບບການໂຈມຕີທີ່ຮູ້ຈັກໂດຍການກວດສອບການຈະລາຈອນເຄືອຂ່າຍ, ບັນທຶກຂອງລະບົບ ແລະ ຂໍ້ມູນທີ່ກ່ຽວຂ້ອງອື່ນໆ.

ວິທີການເຮັດວຽກຂອງ IDS

IDS ເຮັດວຽກສ່ວນໃຫຍ່ໃນວິທີຕໍ່ໄປນີ້:

ການກວດຫາລາຍເຊັນ: IDS ໃຊ້ລາຍເຊັນທີ່ກຳນົດໄວ້ລ່ວງໜ້າຂອງຮູບແບບການໂຈມຕີສຳລັບການຈັບຄູ່, ຄ້າຍຄືກັບເຄື່ອງສະແກນໄວຣັສສຳລັບກວດຫາໄວຣັສ. IDS ສະແດງການແຈ້ງເຕືອນເມື່ອການຈະລາຈອນມີຄຸນສົມບັດທີ່ກົງກັບລາຍເຊັນເຫຼົ່ານີ້.

ການກວດສອບຄວາມຜິດປົກກະຕິIDS ຕິດຕາມກວດກາພື້ນຖານຂອງກິດຈະກຳເຄືອຂ່າຍປົກກະຕິ ແລະ ສະແດງການແຈ້ງເຕືອນເມື່ອມັນກວດພົບຮູບແບບທີ່ແຕກຕ່າງຈາກພຶດຕິກຳປົກກະຕິຢ່າງຫຼວງຫຼາຍ. ສິ່ງນີ້ຊ່ວຍໃນການລະບຸການໂຈມຕີທີ່ບໍ່ຮູ້ຈັກ ຫຼື ການໂຈມຕີໃໝ່.

ການວິເຄາະໂປໂຕຄອນIDS ວິເຄາະການນຳໃຊ້ໂປໂຕຄອນເຄືອຂ່າຍ ແລະ ກວດຫາພຶດຕິກຳທີ່ບໍ່ສອດຄ່ອງກັບໂປໂຕຄອນມາດຕະຖານ, ດັ່ງນັ້ນຈຶ່ງລະບຸການໂຈມຕີທີ່ເປັນໄປໄດ້.

ປະເພດຂອງ IDS

ອີງຕາມບ່ອນທີ່ພວກມັນຖືກນຳໃຊ້, IDS ສາມາດແບ່ງອອກເປັນສອງປະເພດຫຼັກຄື:

ID ເຄືອຂ່າຍ (NIDS): ນຳໃຊ້ໃນເຄືອຂ່າຍເພື່ອຕິດຕາມກວດກາການຈະລາຈອນທັງໝົດທີ່ໄຫຼຜ່ານເຄືອຂ່າຍ. ມັນສາມາດກວດພົບທັງການໂຈມຕີຂອງເຄືອຂ່າຍ ແລະ ຊັ້ນການຂົນສົ່ງ.

ID ໂຮສ (HIDS): ນຳໃຊ້ຢູ່ໃນໂຮສດຽວເພື່ອຕິດຕາມກິດຈະກຳຂອງລະບົບໃນໂຮສນັ້ນ. ມັນສຸມໃສ່ການກວດຫາການໂຈມຕີລະດັບໂຮສເຊັ່ນ: ມັລແວ ແລະ ພຶດຕິກຳທີ່ຜິດປົກກະຕິຂອງຜູ້ໃຊ້ຫຼາຍກວ່າ.

IPS (ລະບົບປ້ອງກັນການບຸກລຸກ) ແມ່ນຫຍັງ?

ຄໍານິຍາມຂອງ IPS

ລະບົບປ້ອງກັນການບຸກລຸກແມ່ນເຄື່ອງມືຄວາມປອດໄພທີ່ໃຊ້ມາດຕະການປ້ອງກັນລ່ວງໜ້າເພື່ອຢຸດ ຫຼື ປ້ອງກັນການໂຈມຕີທີ່ອາດເກີດຂຶ້ນຫຼັງຈາກກວດພົບພວກມັນ. ເມື່ອປຽບທຽບກັບ IDS, IPS ບໍ່ພຽງແຕ່ເປັນເຄື່ອງມືສຳລັບການຕິດຕາມກວດກາ ແລະ ການແຈ້ງເຕືອນເທົ່ານັ້ນ, ແຕ່ຍັງເປັນເຄື່ອງມືທີ່ສາມາດແຊກແຊງ ແລະ ປ້ອງກັນໄພຂົ່ມຂູ່ທີ່ອາດເກີດຂຶ້ນໄດ້ຢ່າງຫ້າວຫັນ.

IPS ເຮັດວຽກແນວໃດ

IPS ປົກປ້ອງລະບົບໂດຍການສະກັດກັ້ນການຈະລາຈອນທີ່ເປັນອັນຕະລາຍທີ່ໄຫຼຜ່ານເຄືອຂ່າຍຢ່າງຫ້າວຫັນ. ຫຼັກການເຮັດວຽກຫຼັກຂອງມັນປະກອບມີ:

ການສະກັດກັ້ນການຈະລາຈອນການໂຈມຕີເມື່ອ IPS ກວດພົບການຈະລາຈອນທີ່ອາດເກີດຂຶ້ນ, ມັນສາມາດໃຊ້ມາດຕະການທັນທີເພື່ອປ້ອງກັນບໍ່ໃຫ້ການຈະລາຈອນເຫຼົ່ານີ້ເຂົ້າສູ່ເຄືອຂ່າຍ. ສິ່ງນີ້ຊ່ວຍປ້ອງກັນການແຜ່ລະບາດຂອງການໂຈມຕີຕື່ມອີກ.

ການຕັ້ງຄ່າສະຖານະການເຊື່ອມຕໍ່ຄືນໃໝ່IPS ສາມາດຕັ້ງຄ່າສະຖານະການເຊື່ອມຕໍ່ທີ່ກ່ຽວຂ້ອງກັບການໂຈມຕີທີ່ອາດເກີດຂຶ້ນຄືນໃໝ່, ບັງຄັບໃຫ້ຜູ້ໂຈມຕີສ້າງການເຊື່ອມຕໍ່ຄືນໃໝ່ ແລະ ດັ່ງນັ້ນຈຶ່ງຂັດຂວາງການໂຈມຕີ.

ການດັດແປງກົດລະບຽບ FirewallIPS ສາມາດດັດແປງກົດລະບຽບຂອງໄຟວໍໄດ້ແບບໄດນາມິກເພື່ອບລັອກ ຫຼື ອະນຸຍາດໃຫ້ການຈະລາຈອນປະເພດສະເພາະສາມາດປັບຕົວເຂົ້າກັບສະຖານະການໄພຂົ່ມຂູ່ໃນເວລາຈິງ.

ປະເພດຂອງ IPS

ຄ້າຍຄືກັນກັບ IDS, IPS ສາມາດແບ່ງອອກເປັນສອງປະເພດຫຼັກຄື:

IPS ເຄືອຂ່າຍ (NIPS): ນຳໃຊ້ໃນເຄືອຂ່າຍເພື່ອຕິດຕາມກວດກາ ແລະ ປ້ອງກັນການໂຈມຕີທົ່ວເຄືອຂ່າຍ. ມັນສາມາດປ້ອງກັນການໂຈມຕີຊັ້ນເຄືອຂ່າຍ ແລະ ຊັ້ນການຂົນສົ່ງ.

ໂຮສ IPS (HIPS)ນຳໃຊ້ຢູ່ໃນໂຮດດຽວເພື່ອໃຫ້ການປ້ອງກັນທີ່ຊັດເຈນກວ່າ, ສ່ວນໃຫຍ່ແມ່ນໃຊ້ເພື່ອປ້ອງກັນການໂຈມຕີລະດັບໂຮດເຊັ່ນ: ມັລແວ ແລະ ການໂຈມຕີແບບ exploit.

ລະບົບກວດຈັບການບຸກລຸກ (IDS) ແລະ ລະບົບປ້ອງກັນການບຸກລຸກ (IPS) ມີຄວາມແຕກຕ່າງກັນແນວໃດ?

ວິທີການເຮັດວຽກທີ່ແຕກຕ່າງກັນ

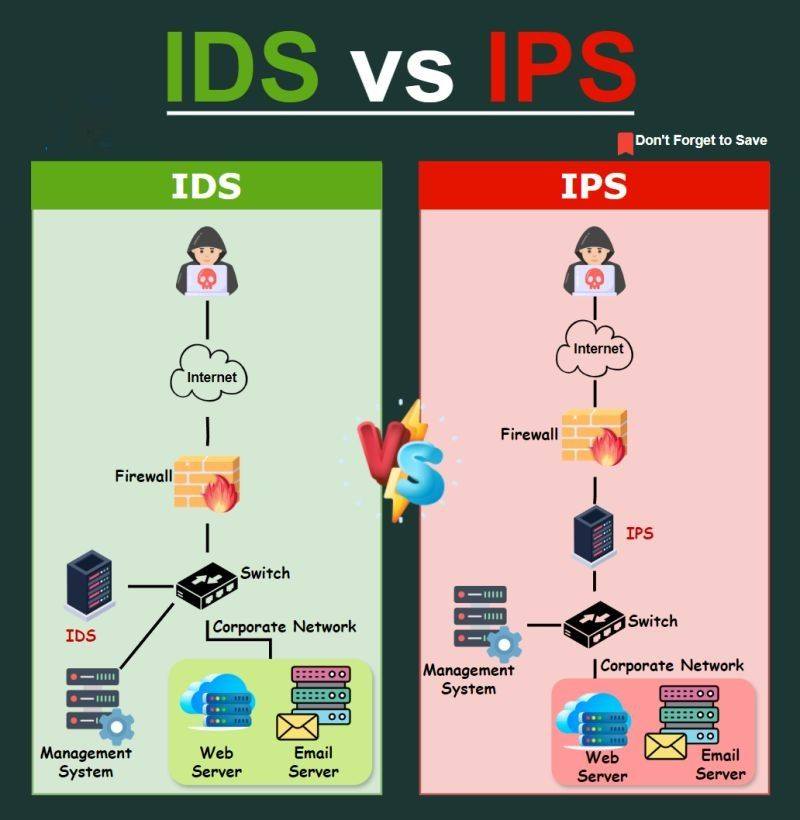

IDS ເປັນລະບົບຕິດຕາມກວດກາແບບ passive, ສ່ວນໃຫຍ່ແມ່ນໃຊ້ສໍາລັບການກວດຈັບ ແລະ ການແຈ້ງເຕືອນ. ໃນທາງກົງກັນຂ້າມ, IPS ແມ່ນມີການເຄື່ອນໄຫວຢ່າງຫ້າວຫັນ ແລະ ສາມາດໃຊ້ມາດຕະການເພື່ອປ້ອງກັນການໂຈມຕີທີ່ອາດເກີດຂຶ້ນ.

ການປຽບທຽບຄວາມສ່ຽງ ແລະ ຜົນກະທົບ

ເນື່ອງຈາກລັກສະນະການຍິງແບບ passive ຂອງ IDS, ມັນອາດຈະພາດ ຫຼື false positives, ໃນຂະນະທີ່ການປ້ອງກັນຢ່າງຫ້າວຫັນຂອງ IPS ອາດຈະນໍາໄປສູ່ການຍິງແບບເພື່ອນມິດ. ມີຄວາມຕ້ອງການທີ່ຈະດຸ່ນດ່ຽງຄວາມສ່ຽງ ແລະ ປະສິດທິພາບເມື່ອໃຊ້ທັງສອງລະບົບ.

ຄວາມແຕກຕ່າງຂອງການນຳໃຊ້ ແລະ ການຕັ້ງຄ່າ

ໂດຍປົກກະຕິແລ້ວ IDS ແມ່ນມີຄວາມຍືດຫຍຸ່ນ ແລະ ສາມາດນຳໃຊ້ໄດ້ຢູ່ສະຖານທີ່ຕ່າງໆໃນເຄືອຂ່າຍ. ໃນທາງກົງກັນຂ້າມ, ການນຳໃຊ້ ແລະ ການຕັ້ງຄ່າຂອງ IPS ຕ້ອງການການວາງແຜນຢ່າງລະມັດລະວັງຫຼາຍຂຶ້ນເພື່ອຫຼີກເວັ້ນການແຊກແຊງກັບການຈະລາຈອນປົກກະຕິ.

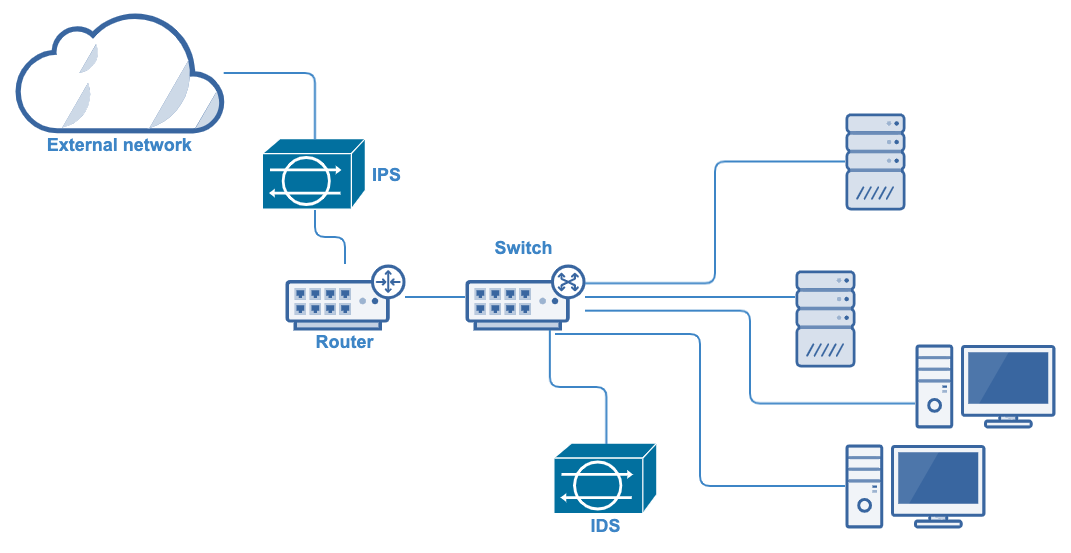

ການນຳໃຊ້ IDS ແລະ IPS ແບບປະສົມປະສານ

IDS ແລະ IPS ເສີມເຊິ່ງກັນແລະກັນ, ໂດຍມີການຕິດຕາມກວດກາ ແລະ ການແຈ້ງເຕືອນຂອງ IDS ແລະ IPS ພ້ອມກັບມາດຕະການປ້ອງກັນລ່ວງໜ້າເມື່ອຈຳເປັນ. ການລວມກັນຂອງພວກມັນສາມາດສ້າງເປັນແນວປ້ອງກັນຄວາມປອດໄພຂອງເຄືອຂ່າຍທີ່ສົມບູນແບບກວ່າເກົ່າ.

ມັນເປັນສິ່ງສຳຄັນທີ່ຈະຕ້ອງອັບເດດກົດລະບຽບ, ລາຍເຊັນ ແລະ ຂໍ້ມູນຂ່າວສານກ່ຽວກັບໄພຂົ່ມຂູ່ຂອງ IDS ແລະ IPS ເປັນປະຈຳ. ໄພຂົ່ມຂູ່ທາງໄຊເບີມີການພັດທະນາຢູ່ຕະຫຼອດເວລາ, ແລະ ການອັບເດດຢ່າງທັນການສາມາດປັບປຸງຄວາມສາມາດຂອງລະບົບໃນການລະບຸໄພຂົ່ມຂູ່ໃໝ່ໄດ້.

ມັນເປັນສິ່ງສຳຄັນທີ່ຈະຕ້ອງປັບແຕ່ງກົດລະບຽບຂອງ IDS ແລະ IPS ໃຫ້ເໝາະສົມກັບສະພາບແວດລ້ອມເຄືອຂ່າຍສະເພາະ ແລະ ຄວາມຕ້ອງການຂອງອົງກອນ. ໂດຍການປັບແຕ່ງກົດລະບຽບ, ຄວາມຖືກຕ້ອງຂອງລະບົບສາມາດປັບປຸງໄດ້ ແລະ ຜົນບວກທີ່ບໍ່ຖືກຕ້ອງ ແລະ ການບາດເຈັບທີ່ເປັນມິດສາມາດຫຼຸດລົງໄດ້.

IDS ແລະ IPS ຈຳເປັນຕ້ອງສາມາດຕອບສະໜອງຕໍ່ໄພຂົ່ມຂູ່ທີ່ອາດເກີດຂຶ້ນໄດ້ໃນເວລາຈິງ. ການຕອບສະໜອງທີ່ວ່ອງໄວ ແລະ ຖືກຕ້ອງຈະຊ່ວຍປ້ອງກັນຜູ້ໂຈມຕີຈາກການກໍ່ໃຫ້ເກີດຄວາມເສຍຫາຍຫຼາຍຂຶ້ນໃນເຄືອຂ່າຍ.

ການຕິດຕາມກວດກາການຈະລາຈອນເຄືອຂ່າຍຢ່າງຕໍ່ເນື່ອງ ແລະ ການເຂົ້າໃຈຮູບແບບການຈະລາຈອນປົກກະຕິສາມາດຊ່ວຍປັບປຸງຄວາມສາມາດໃນການກວດຫາຄວາມຜິດປົກກະຕິຂອງ IDS ແລະ ຫຼຸດຜ່ອນຄວາມເປັນໄປໄດ້ຂອງຜົນບວກທີ່ບໍ່ຖືກຕ້ອງ.

ຊອກຫາທີ່ຖືກຕ້ອງນາຍໜ້າຊື້ຂາຍແພັກເກັດເຄືອຂ່າຍເພື່ອເຮັດວຽກກັບ IDS (ລະບົບກວດຈັບການບຸກລຸກ) ຂອງທ່ານ

ຊອກຫາທີ່ຖືກຕ້ອງສະວິດແຕະຂ້າມສາຍເພື່ອເຮັດວຽກກັບ IPS (ລະບົບປ້ອງກັນການບຸກລຸກ) ຂອງທ່ານ

ເວລາໂພສ: ກັນຍາ-26-2024