ການຖອດລະຫັດ SSL/TLS ແມ່ນຫຍັງ?

ການຖອດລະຫັດ SSL, ເຊິ່ງເອີ້ນກັນວ່າການຖອດລະຫັດ SSL/TLS, ໝາຍເຖິງຂະບວນການສະກັດກັ້ນ ແລະ ຖອດລະຫັດການຈະລາຈອນເຄືອຂ່າຍທີ່ຖືກເຂົ້າລະຫັດດ້ວຍ Secure Sockets Layer (SSL) ຫຼື Transport Layer Security (TLS). SSL/TLS ເປັນໂປໂຕຄອນການເຂົ້າລະຫັດທີ່ໃຊ້ກັນຢ່າງກວ້າງຂວາງເຊິ່ງຮັບປະກັນການສົ່ງຂໍ້ມູນຜ່ານເຄືອຂ່າຍຄອມພິວເຕີ, ເຊັ່ນ: ອິນເຕີເນັດ.

ການຖອດລະຫັດ SSL ໂດຍປົກກະຕິແລ້ວແມ່ນປະຕິບັດໂດຍອຸປະກອນຄວາມປອດໄພ ເຊັ່ນ: firewalls, ລະບົບປ້ອງກັນການບຸກລຸກ (IPS), ຫຼື ອຸປະກອນຖອດລະຫັດ SSL ສະເພາະ. ອຸປະກອນເຫຼົ່ານີ້ແມ່ນວາງໄວ້ຢ່າງມີຍຸດທະສາດພາຍໃນເຄືອຂ່າຍເພື່ອກວດກາການຈະລາຈອນທີ່ຖືກເຂົ້າລະຫັດເພື່ອຈຸດປະສົງດ້ານຄວາມປອດໄພ. ຈຸດປະສົງຫຼັກແມ່ນເພື່ອວິເຄາະຂໍ້ມູນທີ່ຖືກເຂົ້າລະຫັດສຳລັບໄພຂົ່ມຂູ່ທີ່ອາດເກີດຂຶ້ນ, ມັລແວ, ຫຼື ກິດຈະກຳທີ່ບໍ່ໄດ້ຮັບອະນຸຍາດ.

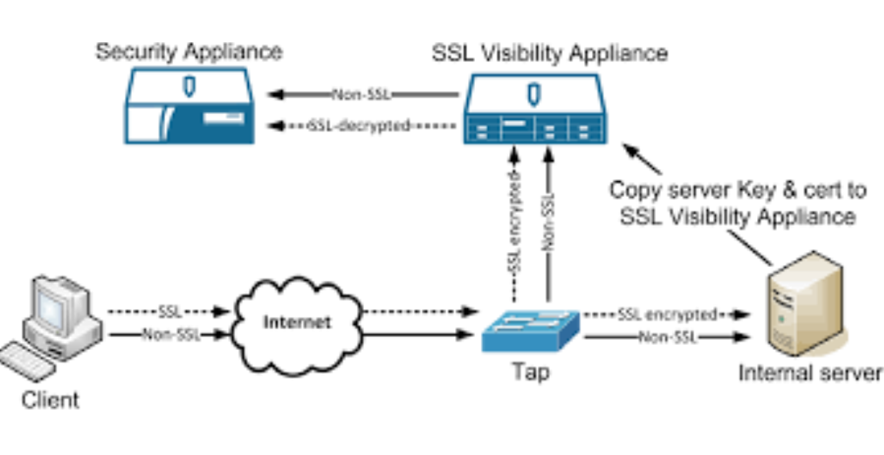

ເພື່ອປະຕິບັດການຖອດລະຫັດ SSL, ອຸປະກອນຄວາມປອດໄພເຮັດໜ້າທີ່ເປັນຕົວກາງລະຫວ່າງລູກຄ້າ (ເຊັ່ນ: ເວັບບຣາວເຊີ) ແລະເຊີບເວີ. ເມື່ອລູກຄ້າເລີ່ມການເຊື່ອມຕໍ່ SSL/TLS ກັບເຊີບເວີ, ອຸປະກອນຄວາມປອດໄພຈະສະກັດການຈະລາຈອນທີ່ຖືກເຂົ້າລະຫັດ ແລະສ້າງການເຊື່ອມຕໍ່ SSL/TLS ສອງອັນແຍກຕ່າງຫາກ - ອັນໜຶ່ງກັບລູກຄ້າ ແລະອີກອັນໜຶ່ງກັບເຊີບເວີ.

ຫຼັງຈາກນັ້ນ, ອຸປະກອນຄວາມປອດໄພຈະຖອດລະຫັດການຈະລາຈອນຈາກລູກຄ້າ, ກວດສອບເນື້ອຫາທີ່ຖອດລະຫັດແລ້ວ, ແລະ ນຳໃຊ້ນະໂຍບາຍຄວາມປອດໄພເພື່ອລະບຸກິດຈະກຳທີ່ເປັນອັນຕະລາຍ ຫຼື ໜ້າສົງໄສ. ມັນຍັງອາດຈະປະຕິບັດໜ້າວຽກຕ່າງໆເຊັ່ນ: ການປ້ອງກັນການສູນເສຍຂໍ້ມູນ, ການກັ່ນຕອງເນື້ອຫາ, ຫຼື ການກວດຫາມັລແວໃນຂໍ້ມູນທີ່ຖືກຖອດລະຫັດ. ເມື່ອການຈະລາຈອນໄດ້ຖືກວິເຄາະແລ້ວ, ອຸປະກອນຄວາມປອດໄພຈະເຂົ້າລະຫັດມັນຄືນໃໝ່ໂດຍໃຊ້ໃບຢັ້ງຢືນ SSL/TLS ໃໝ່ ແລະ ສົ່ງຕໍ່ໄປຫາເຊີບເວີ.

ສິ່ງສຳຄັນທີ່ຄວນສັງເກດຄື ການຖອດລະຫັດ SSL ເຮັດໃຫ້ເກີດຄວາມກັງວົນກ່ຽວກັບຄວາມເປັນສ່ວນຕົວ ແລະ ຄວາມປອດໄພ. ເນື່ອງຈາກອຸປະກອນຄວາມປອດໄພສາມາດເຂົ້າເຖິງຂໍ້ມູນທີ່ຖືກຖອດລະຫັດໄດ້, ມັນອາດຈະສາມາດເບິ່ງຂໍ້ມູນທີ່ລະອຽດອ່ອນເຊັ່ນ: ຊື່ຜູ້ໃຊ້, ລະຫັດຜ່ານ, ລາຍລະອຽດບັດເຄຣດິດ ຫຼື ຂໍ້ມູນລັບອື່ນໆທີ່ສົ່ງຜ່ານເຄືອຂ່າຍ. ດັ່ງນັ້ນ, ການຖອດລະຫັດ SSL ໂດຍທົ່ວໄປແລ້ວຈຶ່ງຖືກປະຕິບັດພາຍໃນສະພາບແວດລ້ອມທີ່ຄວບຄຸມ ແລະ ປອດໄພເພື່ອຮັບປະກັນຄວາມເປັນສ່ວນຕົວ ແລະ ຄວາມສົມບູນຂອງຂໍ້ມູນທີ່ຖືກສະກັດ.

ການຖອດລະຫັດ SSL ມີສາມຮູບແບບທົ່ວໄປຄື:

- ໂໝດຕົວຕັ້ງຕົວຕີ

- ຮູບແບບຂາເຂົ້າ

- ຮູບແບບການອອກ

ແຕ່, ຄວາມແຕກຕ່າງຂອງສາມຮູບແບບການຖອດລະຫັດ SSL ແມ່ນຫຍັງ?

| ໂໝດ | ໂໝດຕົວຕັ້ງຕົວຕີ | ໂໝດຂາເຂົ້າ | ໂໝດອອກ |

| ລາຍລະອຽດ | ພຽງແຕ່ສົ່ງຕໍ່ການຈະລາຈອນ SSL/TLS ໂດຍບໍ່ຕ້ອງຖອດລະຫັດ ຫຼື ດັດແປງ. | ຖອດລະຫັດຄຳຮ້ອງຂໍຂອງລູກຄ້າ, ວິເຄາະ ແລະ ນຳໃຊ້ນະໂຍບາຍຄວາມປອດໄພ, ຈາກນັ້ນສົ່ງຕໍ່ຄຳຮ້ອງຂໍໄປຫາເຊີບເວີ. | ຖອດລະຫັດການຕອບສະໜອງຂອງເຊີບເວີ, ວິເຄາະ ແລະ ນຳໃຊ້ນະໂຍບາຍຄວາມປອດໄພ, ຈາກນັ້ນສົ່ງຕໍ່ການຕອບສະໜອງໄປຫາລູກຄ້າ. |

| ກະແສການຈະລາຈອນ | ສອງທິດທາງ | ລູກຄ້າຫາເຊີບເວີ | ເຊີບເວີຫາລູກຄ້າ |

| ບົດບາດຂອງອຸປະກອນ | ຜູ້ສັງເກດການ | ຄົນຢູ່ກາງ | ຄົນຢູ່ກາງ |

| ສະຖານທີ່ຖອດລະຫັດ | ບໍ່ມີການຖອດລະຫັດ | ຖອດລະຫັດຢູ່ບໍລິເວນເຄືອຂ່າຍ (ໂດຍປົກກະຕິແລ້ວຢູ່ທາງໜ້າເຊີບເວີ). | ຖອດລະຫັດຢູ່ບໍລິເວນເຄືອຂ່າຍ (ໂດຍປົກກະຕິແລ້ວຢູ່ທາງໜ້າຂອງລູກຄ້າ). |

| ການເບິ່ງເຫັນການຈະລາຈອນ | ການຈະລາຈອນທີ່ຖືກເຂົ້າລະຫັດເທົ່ານັ້ນ | ຄຳຮ້ອງຂໍຂອງລູກຄ້າທີ່ຖອດລະຫັດແລ້ວ | ການຕອບສະໜອງຂອງເຊີບເວີທີ່ຖອດລະຫັດແລ້ວ |

| ການດັດແປງການຈະລາຈອນ | ບໍ່ມີການດັດແປງ | ອາດຈະດັດແປງການຈະລາຈອນເພື່ອການວິເຄາະ ຫຼື ຈຸດປະສົງດ້ານຄວາມປອດໄພ. | ອາດຈະດັດແປງການຈະລາຈອນເພື່ອການວິເຄາະ ຫຼື ຈຸດປະສົງດ້ານຄວາມປອດໄພ. |

| ໃບຢັ້ງຢືນ SSL | ບໍ່ຈຳເປັນຕ້ອງມີລະຫັດສ່ວນຕົວ ຫຼື ໃບຢັ້ງຢືນ | ຕ້ອງການລະຫັດສ່ວນຕົວ ແລະ ໃບຢັ້ງຢືນສຳລັບເຊີບເວີທີ່ຖືກສະກັດກັ້ນ | ຕ້ອງການລະຫັດສ່ວນຕົວ ແລະ ໃບຢັ້ງຢືນສຳລັບລູກຄ້າທີ່ຖືກສະກັດກັ້ນ |

| ການຄວບຄຸມຄວາມປອດໄພ | ການຄວບຄຸມຈຳກັດເພາະບໍ່ສາມາດກວດກາ ຫຼື ດັດແປງການຈະລາຈອນທີ່ຖືກເຂົ້າລະຫັດໄດ້ | ສາມາດກວດກາ ແລະ ນຳໃຊ້ນະໂຍບາຍຄວາມປອດໄພກັບຄຳຮ້ອງຂໍຂອງລູກຄ້າກ່ອນທີ່ຈະໄປເຖິງເຊີບເວີໄດ້ | ສາມາດກວດກາ ແລະ ນຳໃຊ້ນະໂຍບາຍຄວາມປອດໄພກັບການຕອບສະໜອງຂອງເຊີບເວີກ່ອນທີ່ຈະໄປເຖິງລູກຄ້າ |

| ຄວາມກັງວົນກ່ຽວກັບຄວາມເປັນສ່ວນຕົວ | ບໍ່ເຂົ້າເຖິງ ຫຼື ວິເຄາະຂໍ້ມູນທີ່ຖືກເຂົ້າລະຫັດ | ສາມາດເຂົ້າເຖິງຄຳຮ້ອງຂໍຂອງລູກຄ້າທີ່ຖືກຖອດລະຫັດໄດ້, ເຊິ່ງເຮັດໃຫ້ເກີດຄວາມກັງວົນກ່ຽວກັບຄວາມເປັນສ່ວນຕົວ | ສາມາດເຂົ້າເຖິງການຕອບສະໜອງຂອງເຊີບເວີທີ່ຖືກຖອດລະຫັດ, ເຊິ່ງເຮັດໃຫ້ເກີດຄວາມກັງວົນກ່ຽວກັບຄວາມເປັນສ່ວນຕົວ |

| ການພິຈາລະນາການປະຕິບັດຕາມ | ຜົນກະທົບໜ້ອຍທີ່ສຸດຕໍ່ຄວາມເປັນສ່ວນຕົວ ແລະ ການປະຕິບັດຕາມ | ອາດຕ້ອງມີການປະຕິບັດຕາມລະບຽບການຄວາມເປັນສ່ວນຕົວຂອງຂໍ້ມູນ | ອາດຕ້ອງມີການປະຕິບັດຕາມລະບຽບການຄວາມເປັນສ່ວນຕົວຂອງຂໍ້ມູນ |

ເມື່ອປຽບທຽບກັບການຖອດລະຫັດແບບ serial ຂອງແພລດຟອມການຈັດສົ່ງທີ່ປອດໄພ, ເທັກໂນໂລຢີການຖອດລະຫັດແບບ serial ແບບດັ້ງເດີມມີຂໍ້ຈຳກັດ.

ໄຟວໍລ໌ ແລະ ເກດເວຄວາມປອດໄພເຄືອຂ່າຍທີ່ຖອດລະຫັດການຈະລາຈອນ SSL/TLS ມັກຈະບໍ່ສາມາດສົ່ງການຈະລາຈອນທີ່ຖືກຖອດລະຫັດໄປຫາເຄື່ອງມືຕິດຕາມກວດກາ ແລະ ຄວາມປອດໄພອື່ນໆໄດ້. ໃນທຳນອງດຽວກັນ, ການດຸ່ນດ່ຽງການໂຫຼດຈະລົບລ້າງການຈະລາຈອນ SSL/TLS ແລະ ແຈກຢາຍການໂຫຼດລະຫວ່າງເຊີບເວີໄດ້ຢ່າງສົມບູນ, ແຕ່ມັນບໍ່ສາມາດແຈກຢາຍການຈະລາຈອນໄປຫາເຄື່ອງມືຄວາມປອດໄພຫຼາຍອັນກ່ອນທີ່ຈະເຂົ້າລະຫັດມັນຄືນໃໝ່. ສຸດທ້າຍ, ວິທີແກ້ໄຂເຫຼົ່ານີ້ຂາດການຄວບຄຸມການເລືອກການຈະລາຈອນ ແລະ ຈະແຈກຢາຍການຈະລາຈອນທີ່ບໍ່ໄດ້ເຂົ້າລະຫັດດ້ວຍຄວາມໄວສາຍ, ໂດຍປົກກະຕິແລ້ວຈະສົ່ງການຈະລາຈອນທັງໝົດໄປຫາເຄື່ອງຈັກຖອດລະຫັດ, ສ້າງສິ່ງທ້າທາຍດ້ານປະສິດທິພາບ.

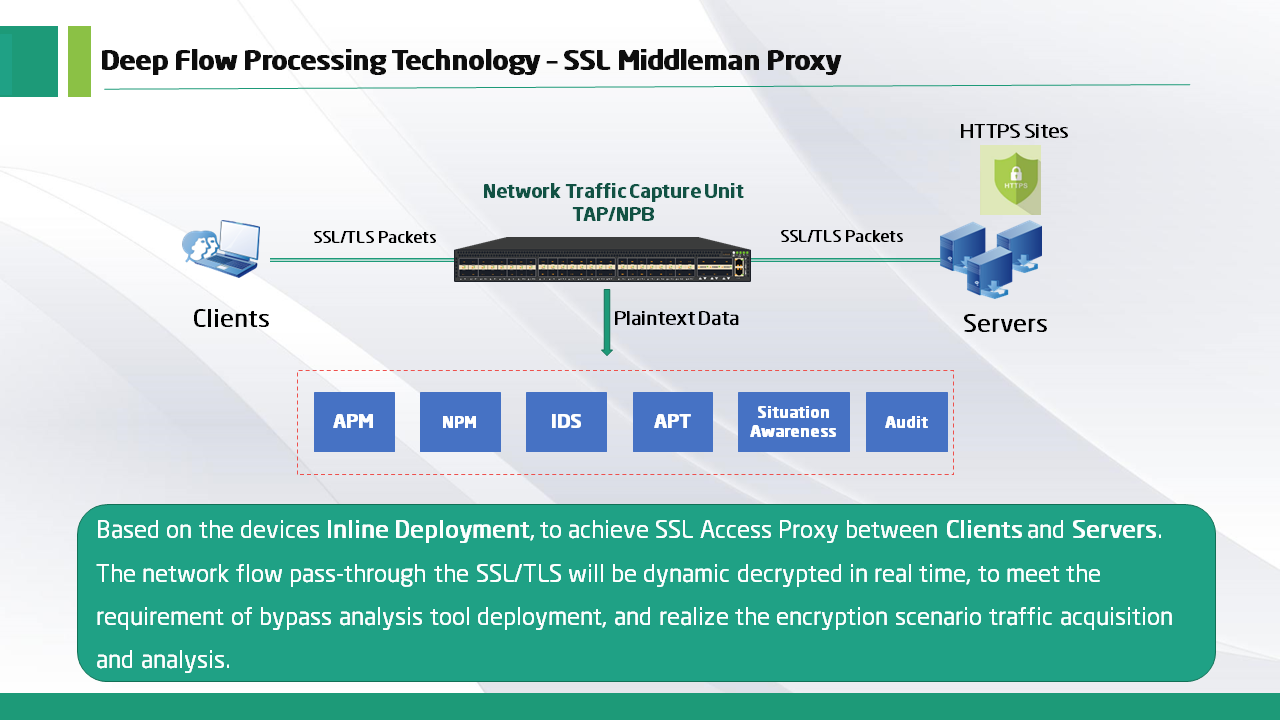

ດ້ວຍການຖອດລະຫັດ SSL ຂອງ Mylinking™, ທ່ານສາມາດແກ້ໄຂບັນຫາເຫຼົ່ານີ້ໄດ້:

1- ປັບປຸງເຄື່ອງມືຄວາມປອດໄພທີ່ມີຢູ່ແລ້ວໂດຍການລວມສູນ ແລະ ຍົກຍ້າຍການຖອດລະຫັດ SSL ແລະ ການເຂົ້າລະຫັດຄືນໃໝ່;

2- ເປີດເຜີຍໄພຂົ່ມຂູ່ທີ່ເຊື່ອງໄວ້, ການລະເມີດຂໍ້ມູນ ແລະ ມັລແວຣ໌;

3- ເຄົາລົບການປະຕິບັດຕາມຄວາມເປັນສ່ວນຕົວຂອງຂໍ້ມູນດ້ວຍວິທີການຖອດລະຫັດແບບເລືອກເຟັ້ນໂດຍອີງໃສ່ນະໂຍບາຍ;

4 - ແອັບພລິເຄຊັນສະຕິປັນຍາການຈະລາຈອນຫຼາຍລະບົບຕ່ອງໂສ້ການບໍລິການ ເຊັ່ນ: ການແບ່ງແພັກເກັດ, ການປິດບັງ, ການກຳຈັດຂໍ້ມູນຊ້ຳຊ້ອນ, ແລະ ການກັ່ນຕອງເຊດຊັນແບບປັບຕົວໄດ້, ແລະອື່ນໆ.

5- ສົ່ງຜົນກະທົບຕໍ່ປະສິດທິພາບເຄືອຂ່າຍຂອງທ່ານ, ແລະ ປັບປຸງໃຫ້ເໝາະສົມເພື່ອຮັບປະກັນຄວາມສົມດຸນລະຫວ່າງຄວາມປອດໄພ ແລະ ປະສິດທິພາບ.

ເຫຼົ່ານີ້ແມ່ນບາງການນຳໃຊ້ທີ່ສຳຄັນຂອງການຖອດລະຫັດ SSL ໃນນາຍໜ້າແພັກເກັດເຄືອຂ່າຍ. ໂດຍການຖອດລະຫັດການຈະລາຈອນ SSL/TLS, NPBs ຊ່ວຍເສີມຂະຫຍາຍການເບິ່ງເຫັນ ແລະ ປະສິດທິພາບຂອງເຄື່ອງມືຄວາມປອດໄພ ແລະ ການຕິດຕາມກວດກາ, ຮັບປະກັນການປົກປ້ອງເຄືອຂ່າຍທີ່ສົມບູນແບບ ແລະ ຄວາມສາມາດໃນການຕິດຕາມກວດກາປະສິດທິພາບ. ການຖອດລະຫັດ SSL ໃນນາຍໜ້າແພັກເກັດເຄືອຂ່າຍ (NPBs) ກ່ຽວຂ້ອງກັບການເຂົ້າເຖິງ ແລະ ການຖອດລະຫັດການຈະລາຈອນທີ່ຖືກເຂົ້າລະຫັດເພື່ອການກວດກາ ແລະ ການວິເຄາະ. ການຮັບປະກັນຄວາມເປັນສ່ວນຕົວ ແລະ ຄວາມປອດໄພຂອງການຈະລາຈອນທີ່ຖືກຖອດລະຫັດແມ່ນມີຄວາມສຳຄັນທີ່ສຸດ. ມັນເປັນສິ່ງສຳຄັນທີ່ຈະສັງເກດວ່າອົງການຈັດຕັ້ງທີ່ນຳໃຊ້ການຖອດລະຫັດ SSL ໃນ NPBs ຄວນມີນະໂຍບາຍ ແລະ ຂັ້ນຕອນທີ່ຊັດເຈນເພື່ອຄວບຄຸມການນຳໃຊ້ການຈະລາຈອນທີ່ຖືກຖອດລະຫັດ, ລວມທັງການຄວບຄຸມການເຂົ້າເຖິງ, ການຈັດການຂໍ້ມູນ, ແລະ ນະໂຍບາຍການເກັບຮັກສາ. ການປະຕິບັດຕາມຂໍ້ກຳນົດທາງກົດໝາຍ ແລະ ລະບຽບການທີ່ກ່ຽວຂ້ອງແມ່ນສິ່ງຈຳເປັນເພື່ອຮັບປະກັນຄວາມເປັນສ່ວນຕົວ ແລະ ຄວາມປອດໄພຂອງການຈະລາຈອນທີ່ຖືກຖອດລະຫັດ.

ເວລາໂພສ: ກັນຍາ-04-2023